Ativando o SSH no Prompt de Comando do Windows 10

O SSH Windows 10 Command Line é um novo recurso incluído em uma atualização. Ele é usado principalmente pelos administradores de rede para gerenciar sistemas e aplicativos remotamente

-

-

Por Eder Pardeiro

SecuredYou

-

Secure Shell ou secure socket shell também conhecido como SSH, é um protocolo de rede. Ele dá ao usuário, particularmente aos administradores do sistema, uma maneira segura para acessar um computador em uma rede desprotegida. Refere-se ao conjunto de utilitários que implementam o protocolo SSH. Hoje vamos mostrar como habilitar a linha de comando do Windows 10 SSH.

Ele fornece autenticação forte e comunicação de dados criptografados entre os dois computadores em uma rede aberta, assim como a Internet. O SSH Windows 10 Command Line é um novo recurso incluído em uma atualização. Ele é usado principalmente pelos administradores de rede para gerenciar sistemas e aplicativos remotamente, permitindo que façam logon em outro computador em uma rede. Ele é usado para executar comandos e mover arquivos de um computador para outro.

O que é o SSH (Secure Shell)?

O shell seguro refere-se a:

- Protocolo criptográfico

- Um conjunto de utilitários que implementam o protocolo.

O shell seguro usa o modelo cliente-servidor e conecta um aplicativo cliente à um servidor de forma segura.

Implementações do shell seguro incluem suporte para protocolos de aplicativo que são usados ??para emulação de terminal ou transferência de arquivos. Os túneis seguros são produzidos pelo SSH para outros protocolos de aplicativos, como por exemplo: se você deseja executar remotamente sessões gráficas do sistema X Windows com segurança. O servidor shell seguro por padrão utiliza a porta 22 do protocolo de controle de transmissão (TCP).

Você pode usar o SSH com ID de usuário e senha comuns como credenciais; O shell seguro depende de pares de chaves públicas para autenticar os hosts entre si. ID e Senha devem ser usados ??para se conectarem ao próprio host. Se falamos sobre a máquina local e a máquina remota se autenticarem separadamente. Isso é feito quando uma chave pública exclusiva é gerada para cada host na comunicação. Dois pares de chaves públicas são necessários para uma única sessão. Eles são usados ??para:

- A primeira chave é usada para autenticar a máquina remota na máquina local

- A segunda chave é usada para autenticar a máquina local em um computador remoto

Para proteger a comunicação entre os diferentes tipos da máquina local e um host remoto, a conexão SSH inclui também:

- Acesso remoto seguro a recursos

- Execução remota de comandos

- Entrega de software corrigido e atualizações

- Tarefas administrativas &

- Tarefas de gerenciamento

Como ativar o SSH do Windows 10

Para ativar o SSH no Windows 10, siga as etapas abaixo:

- Abra o Menu Iniciar.

- Digite "Gerenciar recursos opcionais".

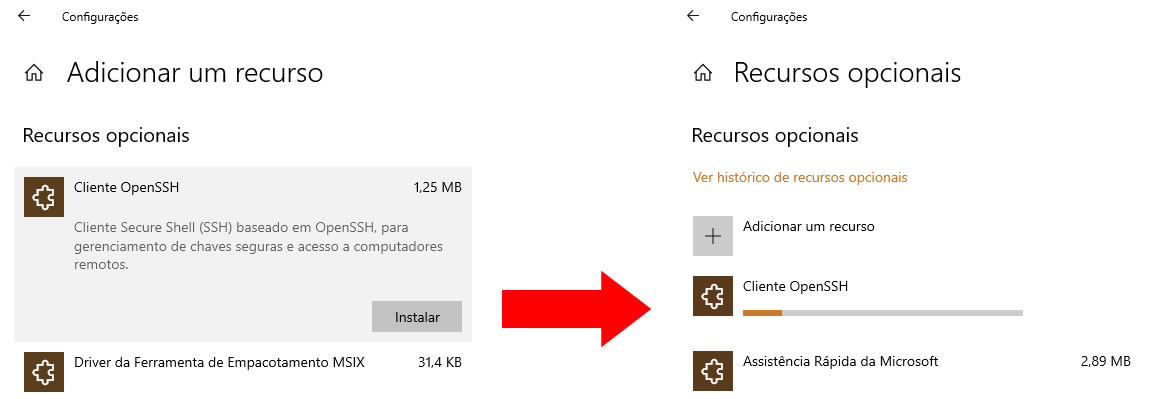

- Quando a janela se abrir, selecione "Adicionar um recurso".

- Agora vá até o final da página de recursos e você verá "Cliente OpenSSH".

- Clique nele e selecione Instalar.

Instalando o cliente SSH no Windows 10

Recursos seguros do Shell no Windows 10

O shell seguro permite as seguintes funções:

- Transferências de arquivos automatizadas

- A execução de comandos é segura tanto em dispositivos remotos quanto no próprio sistema

- Tem gerenciamento seguro de componentes de infraestrutura de rede

- Possui transferências de arquivos interativas e garantidas

- Para usuários e processos automatizados, ele possui acesso remoto seguro ao sistema de rede ou dispositivos que utilizam SSH.

O shell seguro é usado para ativar sessões de terminal substituindo o Telnet, que é menos seguro.

Como o Shell Seguro funciona no Windows 10

O Shell Seguro foi criado para substituir a emulação de terminal ou programas de login inseguros, como Telnet, rlogin (login remoto) e rsh (shell remoto). Ele é usado para ativar as mesmas funções, que incluem registro e execução de sessões de terminal em sistemas remotos. O shell seguro também é usado para substituir programas de transferência de arquivos, como FTP (File Transfer Protocol) e rcp (Remote Copy).

A sintaxe do comando é o seguinte:

ssh UserName@SSHserver.example.com

Usando o ID e a senha, esse comando permitirá que o cliente se conecte ao servidor server.example.com. Se esta for a primeira vez que uma conexão está sendo estabelecida entre o host local e o servidor, o usuário deverá receber a "impressão digital" da chave do host remoto e ser solicitado a conectar-se.

Exemplo de chave: DSA é 01: 23: 45: 67: 89: ab: dd: ef: fs: fe: dc: ba: 98: 86: 54: 12: 10.

Em seguida aparecerá a seguinte mensagem:

Tem certeza de que deseja continuar se conectando (sim / não)?

Se você responder "SIM", isso fará com que a sessão continue e armazene a chave do host no arquivo known_hosts do sistema local. Além disso, os dados são ocultados e, por padrão, são armazenados em um arquivo oculto conhecido como /.ssh.known_hosts, no diretório inicial do usuário. À medida que a chave do host é armazenada no arquivo known_hosts, o host do cliente não pode ser conectado diretamente a esse servidor novamente sem a necessidade de aprovações. A chave do host é usada para autenticar a conexão.

Alguns problemas com o SSH

As empresas que usam shell seguro consideram encontrar maneiras de gerenciar as chaves do host que estão armazenadas nos sistemas do cliente. As chaves podem ser acumuladas ao longo do tempo, especialmente para a equipe de TI que precisa acessar hosts remotos para fins de gerenciamento.

A razão é que os dados armazenados em um SSH known_hosts são usados ??para obter acesso a um sistema remoto, as organizações, no entanto, precisam ser inteligentes e devem saber a existência desses arquivos e devem ter um processo padronizado para reter controle sobre eles.

Os desenvolvedores também devem trabalhar com cuidado quando estiverem incorporando comandos ou funções SSH em um script ou qualquer outro tipo de programa, pois é possível usar um comando SSH que inclua um ID de usuário e uma Senha para autenticar o usuário da máquina local usando uma conta no host remoto abrindo uma brecha e expondo as credenciais a um invasor com acesso ao código-fonte.

O gerenciamento inadequado de chaves é a maior ameaça ao SSH. As organizações podem perder o controle sobre quem tem acesso a qual recurso quando não há criação, rotação e remoção centralizadas adequadas de chaves SSH.

SSH vs. Telnet

O shell seguro e o Telnet são semelhantes quando se trata de funções com uma pequena diferença, pois o SSH usa criptografia de chave pública para autenticar os terminais ao configurar uma sessão de terminal, bem como para criptografar comandos e saídas de sessão.

Por outro lado, o Telnet é usado para a emulação de terminal. O SSH também, bem como para emitir comandos remotamente, como com rsh, transferindo arquivos usando o protocolo de transferência de arquivos (SFTP) SSH e para tunelamento de outros aplicativos.

(16) 3706-9795

(16) 3706-9795