Chineses desenvolvem o mais avançado backdoor para redes corporativas

-

-

Por Ravie Lakshmanan

The Hacker News

-

Uma ferramenta de espionagem anteriormente não documentada foi implantada contra governos selecionados e outros alvos críticos de infraestrutura como parte de uma campanha de espionagem de longa duração orquestrada por agentes de ameaças ligados à China desde pelo menos 2013.

A equipe do Symantec Threat Hunter da Broadcom caracterizou o backdoor, chamado Daxin , como um malware tecnologicamente avançado, permitindo que os invasores realizem uma variedade de comunicações e operações de coleta de informações destinadas a entidades dos setores de telecomunicações, transporte e manufatura que são de interesse estratégico para a China.

O implante assume a forma de um driver de kernel do Windows que implementa um mecanismo de comunicação elaborado que proporciona ao malware um alto grau de furtividade e a capacidade de se comunicar com máquinas fisicamente desconectadas da Internet.

Ele consegue isso evitando expressamente o lançamento de seus próprios serviços de rede, optando por aproveitar os serviços TCP/IP legítimos já em execução nos computadores infectados para combinar suas comunicações com o tráfego normal na rede do alvo e receber comandos de um ponto remoto.

“Esses recursos são uma reminiscência do Regin”, observaram os pesquisadores, referindo-se a outro malware sofisticado e kit de ferramentas de hackers atribuído à Agência de Segurança Nacional dos EUA (NSA) para operações de espionagem do governo em 2014.

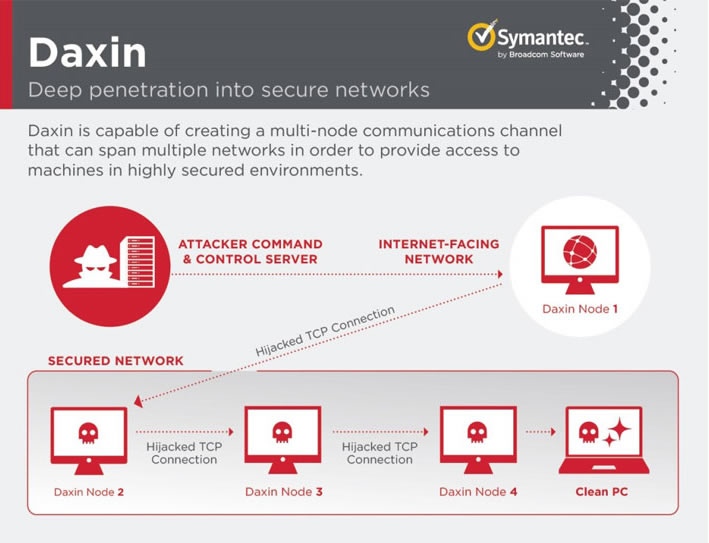

Entre os aspectos incomuns do Daxin, além de não gerar tráfego de rede suspeito para permanecer invisível, está sua capacidade de retransmitir comandos através de uma rede de computadores infectados dentro da organização atacada, criando um "canal de comunicação de vários nós" que permite acesso recorrente aos computadores por longos períodos de tempo.

Embora as recentes invasões envolvendo o backdoor tenham ocorrido em novembro de 2021, a Symantec disse que descobriu semelhanças no nível do código com um malware mais antigo chamado Exforel (também conhecido como Zala ), indicando que o Daxin pode ter sido construído por um ator com acesso ao base de código deste último ou que são obra do mesmo grupo.

As campanhas não foram atribuídas a um único adversário, mas uma linha do tempo dos ataques mostra que o Daxin foi instalado em alguns dos mesmos sistemas onde foram encontradas ferramentas associadas a outros atores de espionagem chineses, como Slug. Isso inclui a implantação do malware Daxin e Owprox em um único computador pertencente a uma empresa de tecnologia em maio de 2020.

“O Daxin é sem dúvida o malware mais avançado [...] usado por um ator ligado à China”, disseram os pesquisadores. “Considerando seus recursos e a natureza de seus ataques implantados, o Daxin parece ser otimizado para uso contra alvos protegidos, permitindo que os invasores se aprofundem na rede de um alvo e extraiam dados sem levantar suspeitas”.

A divulgação chega uma semana depois que o Pangu Lab, com sede na China, divulgou um backdoor "de primeira linha" chamado Bvp47 , usado pela Agência de Segurança Nacional dos EUA por mais de uma década, visando até 287 organizações em 45 países localizados principalmente na China, Coréia, Japão, Alemanha, Espanha, Índia e México.

Podemos ajudar

Se você quer aumentar a segurança do seu ambinente com um EndPoint robusto e gerenciável, que além de segurança entrega recursos como Monitoramento de Servidores, Inventário de Hardware e Software, Suporte Remoto ao usuário e muito mais, clique aqui.