Como diferenciar identificação, autenticação e autorização

Explicamos como a identificação, autorização e autenticação diferem e por que a autenticação de dois fatores é necessária

-

-

Por Renato Rodrigues

Kaspersky Daily

-

Acontece com cada um de nós, todos os dias. Somos constantemente identificados, autenticados e autorizados por vários sistemas. E ainda, muitas pessoas confundem o significado dessas palavras, muitas vezes usando os termos identificação ou autorização quando, na verdade, estão falando sobre autenticação.

Isso não é um problema, desde que seja apenas uma conversa diária e ambos os lados entendam sobre o que estão falando. No entanto, é sempre melhor saber o significado das palavras que você usa pois, mais cedo ou mais tarde, você encontrará um geek que o deixará louco com esclarecimentos, seja autorização versus autenticação, ou seja, lá qual conceito a pessoa vai tentar explicar.

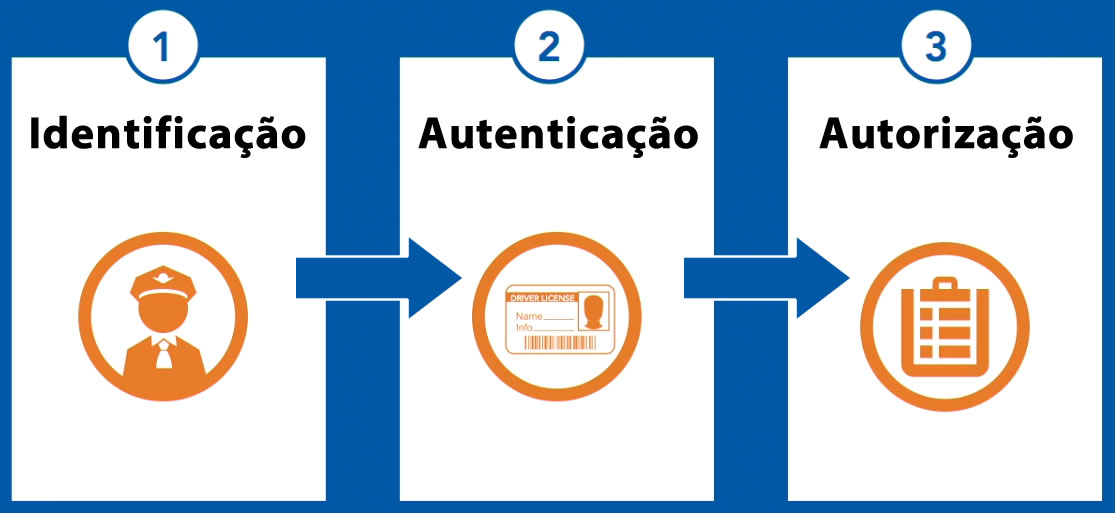

Então, o que significam os termos identificação, autenticação e autorização e como os processos diferem uns dos outros? Primeiro, vamos consultar a Wikipedia:

- “Identificação é o ato de indicar a identidade de uma pessoa ou coisa”.

- “Autenticação é o ato de provar a identidade […] de um usuário do sistema de computador ” (por exemplo, comparando a senha inserida com a senha armazenada no banco de dados).

- “Autorização é a função de especificar direitos/privilégios de acesso aos recursos.”

Dá para ver por que as pessoas que não estão realmente familiarizadas com os conceitos podem confundi-los.

Detalhando a identificação, autenticação e autorização

Para ficar mais simples, vamos usar um exemplo. Digamos que um usuário deseja fazer login em sua conta do Google. O Google funciona bem como exemplo porque seu processo de login é dividido em várias etapas básicas. É mais ou menos assim:

- Primeiro, o sistema pede um login. O usuário insere um e o sistema o reconhece como um login real. Isso é identificação.

- O Google então pede uma senha. O usuário a fornece e, se a senha inserida corresponder à senha armazenada, o sistema concorda que o usuário realmente parece ser real. Esta é a autenticação.

- Na maioria dos casos, o Google também pede um código de verificação único, por uma mensagem de texto ou aplicativo autenticador. Se o usuário também inserir isso corretamente, o sistema finalmente concordará que ele ou ela é o proprietário(a) real da conta. Esta é a autenticação de dois fatores.

- Por fim, o sistema dá ao usuário o direito de ler as mensagens em sua caixa de entrada e outros serviços. Esta é a autorização.

A autenticação sem identificação prévia não faz sentido; seria inútil começar a verificar antes que o sistema soubesse de quem é a autenticidade que deve ser verificado. A apresentação é o primeiro passo.

Na mesma linha, identificação sem autenticação seria uma tolice. Qualquer pessoa pode inserir qualquer login existente no banco de dados – o sistema precisaria da senha. Mas alguém pode dar uma espiada na senha ou apenas adivinhá-la. Pedir mais provas que apenas o usuário real pode ter, como um código de verificação único, é melhor.

Em contraste, a autorização sem identificação, deixando apenas a autenticação, é perfeitamente possível. Por exemplo, você pode fornecer acesso público ao seu documento no Google Drive, para que ele esteja disponível para qualquer pessoa. Nesse caso, você poderá ver um aviso informando que seu documento está sendo visualizado por um “usuário anônimo” (um dos “usuários anônimos” utilizados pelo Google para diferenciar usuários não identificados que estejam acessando um arquivo simultaneamente). Embora o usuário não seja identificado, o sistema o autorizou – ou seja, concedeu a ele o direito de ver o documento.

No entanto, se você tivesse concedido o direito de leitura apenas a determinados usuários, o “usuário“ teria que ser identificado (fornecendo seu login) e, em seguida, autenticado (fornecendo a senha e um código de verificação único) para obter o direito de ler o documento (autorização).

Quando se trata de ler o conteúdo de sua caixa de correio, o Google nunca autorizará um “usuário anônimo“ a ler suas mensagens. Ele teria que se apresentar como você, com seu login e senha, momento em que não seria mais um usuário anônimo. O Google o identificaria como você.

Então, agora você sabe de que maneira a identificação é diferente da autenticação e da autorização. Mais um ponto importante: a autenticação é talvez o processo-chave em termos de segurança da sua conta. Se você estiver usando uma senha fraca para autenticação, um “usuário“ pode sequestrar sua conta. Portanto:

- Crie senhas fortes e únicas para todas as suas contas.

- Se você tem dificuldades de lembrar suas senhas, um gerenciador de senhas pode ajudar. Ele também é útil gerando novas senhas.

- Ative a autenticação de dois fatores, com códigos de verificação únicos em mensagens de texto ou em um aplicativo autenticador, para cada serviço compatível. Caso contrário, algum espertinho que de alguma forma desbobriu sua senha poderá ler sua correspondência secreta ou fazer algo ainda mais desagradável.

(16) 3706-9795

(16) 3706-9795