De incidente a resolução: Passos essenciais para sobreviver a um ataque cibernético

Qualquer fenômeno observável no seu ambiente acontecendo em servidores, roteadores, switches e outras infraestruturas pode gerar alertas importantes. Mas você montou seus sistemas para detectar esses eventos? E agora que um aconteceu, o que você vai fazer sobre isso?

-

-

Por Eder Pardeiro

Convectiva News

-

Monitorar todos os eventos em sua rede corporativa é "negócio" de big data. Qualquer fenômeno observável (desde logins até downloads, scripts, atualizações, alterações de configuração, etc.) acontecendo em servidores, roteadores, switches e outras infraestruturas em sua rede pode criar registros de eventos que rapidamente crescem para montanhas quase inimagináveis de dados a serem processados.

Inevitavelmente, uma série de eventos têm consequências negativas para a segurança da sua empresa. Um funcionário conecta um pendrive pessoal comprometido por um worm em seu dispositivo de trabalho e, de repente, um evento adverso! Mas você montou seus sistemas para detectar esses eventos? E agora que um aconteceu, o que você vai fazer sobre isso?

Nem todo evento adverso merece a mobilização da equipe completa de resposta a incidentes.

A resposta automatizada desempenha um papel importante no gerenciamento dos recursos e tempo disponíveis para sua segurança de TI. Muitas vezes, o perigo de um evento adverso pode ser bem gerenciado por um único administrador de TI munido de ferramentas básicas do comércio. No entanto, se o seu analista de segurança descobre um padrão mais insidioso e a intenção de jogar por trás de todos esses eventos adversos únicos ou, alternativamente, uma falha inexplicável do sistema ocorre, então você provavelmente tem um incidente de segurança sério o suficiente para justificar a chamada em sua equipe de resposta a incidentes de segurança do computador (CSIRT).

Com um plano de resposta a incidentes bem pensado em mãos, uma equipe bem treinada pode enfrentar qualquer adversário atacando sua rede.

Quatro Fases de Resposta a Incidentes

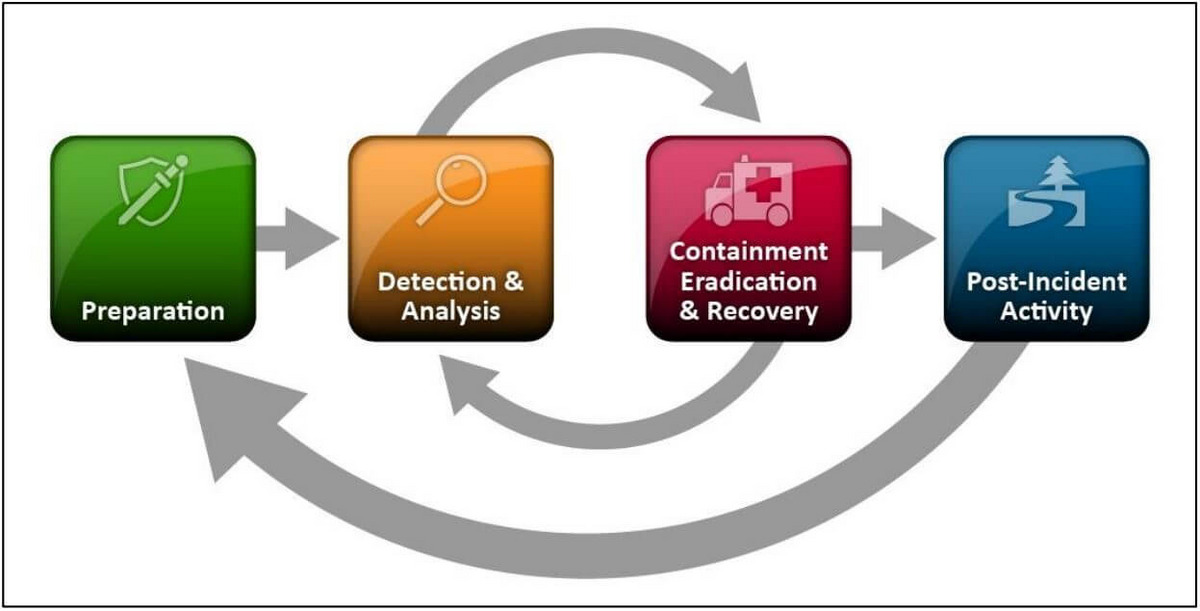

Um padrão importante para verificar seu plano de resposta a incidentes vem de uma publicação nist chamada Computer Security Incident Handling Guide (SP 800-61). O guia detalha quatro fases de resposta a incidentes: Preparação; Detecção e Análise; Contenção, Erradicação e Recuperação; e Atividade pós-incidente.

Figura 1: Ciclo de Vida de Resposta a Incidentes (crédito: NIST).

Lidar com incidentes seguindo essas quatro etapas pode ajudar a garantir um retorno bem-sucedido às operações normais de negócios. Então, vamos dar uma olhada no que está envolvido em cada passo.

1. Preparação

Antes que qualquer incidente aconteça, é importante estabelecer os controles de segurança adequados que minimizarão os incidentes que podem acontecer em primeiro lugar. Em outras palavras, sua rede corporativa precisa ser construída e mantida com a segurança em mente.

Isso inclui manter servidores, sistemas operacionais e aplicativos atualizados, configurados e fortificados adequadamente com proteção contra malware. Seu perímetro de rede também deve ser devidamente protegido através de firewalls e VPNs. Não se esqueça do seu calcanhar de Aquiles (os funcionários aparentemente inocentes em suas mesas). Treinamento é essencial para limitar o número de incidentes causados pelo mau comportamento dos funcionários.

Uma parte crucial da configuração da sua rede é garantir que todas as ferramentas necessárias de monitoramento e registro estejam em vigor para coletar e analisar os eventos que acontecem em sua rede. As opções vão desde ferramentas de monitoramento remoto e gerenciamento (RMM) até ferramentas siem (Security Information and Event Management, gerenciamento de eventos), ferramentas de automação e resposta de orquestração de segurança (SOAR), sistemas de detecção de intrusões (IDS) e sistemas de prevenção de intrusões (IPS), bem como soluções de detecção e resposta de ponto final (EDR). Organizações mais avessas a ameaças, como bancos e órgãos governamentais, se aproveitam de feeds de inteligência de ameaças, para fornecer indicadores de compromisso que, se encontrados dentro de um ambiente, poderiam iniciar o processo de resposta a incidentes.

Decidir quais ferramentas de monitoramento e registro apropriadas para sua rede terão um enorme impacto nas atividades de detecção e análise da sua equipe de segurança, bem como nas opções de "remediação" disponíveis para eles.

Criando uma equipe de resposta a incidentes

Em seguida, estabeleça uma equipe de resposta a incidentes e mantenha-a treinada. Organizações menores provavelmente exigirão apenas uma equipe temporária composta por administradores de TI existentes. As organizações maiores terão uma equipe permanente que geralmente trará outros administradores de TI da empresa apenas para ajudar em ataques específicos; por exemplo, um administrador de banco de dados para ajudar a analisar um ataque de injeção SQL.

Mais importante, qualquer equipe precisa ter membros que entendam como sua rede é construída. Idealmente, eles devem ter experiência em como "normal" se parece para você e o que é incomum.

A gestão também precisa assumir um papel ativo, fornecendo os recursos, fundos e liderança necessários para que a equipe faça seu trabalho de forma eficaz. Isso significa fornecer as ferramentas e dispositivos que serão necessárias, bem como tomar as decisões de negócios difíceis trazidas pelo incidente.

Imagine, por exemplo, que a equipe descobre que o servidor de comércio eletrônico de negócios está comprometido e precisa ficar offline. A administração precisa pesar rapidamente o impacto do negócio de desligar ou isolar o servidor e comunicar a chamada final a equipe de segurança.

A equipe de suporte de TI pode ajudar desligando e substituindo servidores, restaurando backups e limpando conforme solicitado pelo CSIRT. Assessoria jurídica e equipes de relações públicas também são importantes para gerenciar qualquer comunicação em torno do incidente com mídia externa, parceiros, clientes e/ou aplicação da lei.

2. Detecção e Análise

Nesta fase, os analistas de resposta a incidentes trazem o poder de seus conhecimentos, experiência e raciocínio lógico para suportar as formas multifásicas de dados apresentadas a eles por todas as ferramentas de monitoramento e logs para entender exatamente o que está acontecendo na rede e o que pode ser feito.

A tarefa do analista é correlacionar eventos de modo a recriar sequências de eventos que levam ao incidente. Especialmente crucial é ser capaz de identificar a causa raiz, a fim de mudar para as etapas de contenção da fase 3 o mais rápido possível.

No entanto, como retratado no diagrama do ciclo de vida de resposta a incidentes da NIST, as fases 2 e 3 são circulares, o que significa que os respondentes de incidentes podem voltar para a fase 2 para realizar uma análise mais a profunda. Neste ciclo, pode acontecer que encontrar e analisar alguns dados na fase 2 sugere a necessidade de dar um passo específico de mitigação na fase 3. Tomar esse passo pode, então, descobrir dados adicionais que garantem análises adicionais que levem a novas etapas de mitigação, e assim por diante.

3. Contenção, Erradicação e Recuperação

No terceiro estágio, a equipe decide sobre um método para impedir a propagação de ameaças detectadas caso um servidor seja desligado, um ponto final seja isolado ou certos serviços sejam interrompidos. A estratégia de contenção escolhida deve considerar o potencial de danos adicionais, preservando evidências e o tempo de contenção. Normalmente, isso significa isolar sistemas comprometidos, segmentar partes da rede ou colocar máquinas afetadas em uma caixa de areia.

O sandboxing tem o benefício de permitir um maior monitoramento da ameaça, bem como coletar mais evidências. No entanto, há o perigo de que um hospedeiro comprometido possa ficar ainda mais danificado enquanto estiver na "caixa de areia".

Uma vez contido, qualquer malware descoberto precisa ser excluído de sistemas comprometidos.

As contas do usuário podem precisar ser desativadas, fechadas ou redefinidas. As vulnerabilidades devem ser corrigidas, os sistemas e os arquivos devem ser restaurados a partir de backups limpos, senhas devem ser alteradas, regras de firewall devem ser endurecidas, etc. Um retorno completo às operações normais de negócios pode levar meses, dependendo do incidente. No curto prazo, deve-se estabelecer um registro e monitoramento mais afinados para que os administradores de TI possam evitar que o mesmo incidente aconteça novamente. A longo prazo pode haver mudanças de infraestrutura mais abrangentes para ajudar a transformar a rede em uma mais segura.

4. Atividade pós-incidente

A equipe deve documentar e fornecer uma reconstrução de eventos e cronograma. Isso ajuda a entender a causa raiz do incidente e o que pode ser feito para evitar um incidente repetido ou semelhante.

Este também é o momento para todas as equipes revisarem a eficácia dos processos e procedimentos utilizados, identificarem lacunas nas dificuldades de comunicação e colaboração e buscarem oportunidades para introduzir eficiências no atual plano de resposta a incidentes.

Finalmente, a administração precisa decidir sobre a política de retenção de evidências coletadas durante o incidente. Então, não basta limpar os discos rígidos sem antes consultar seu departamento jurídico. A maioria das organizações arquiva registros de incidentes por dois anos para manter o cumprimento das regulamentações.

A Convectiva pode ajudar sua empresa em todas as etapas deste processo. Entre em contato agora mesmo!

(16) 3706-9795

(16) 3706-9795