GhostRedirector: servidores Windows comprometidos para manipular resultados do Google

-

-

Por Fernando Tavella

WeLiveSecurity

-

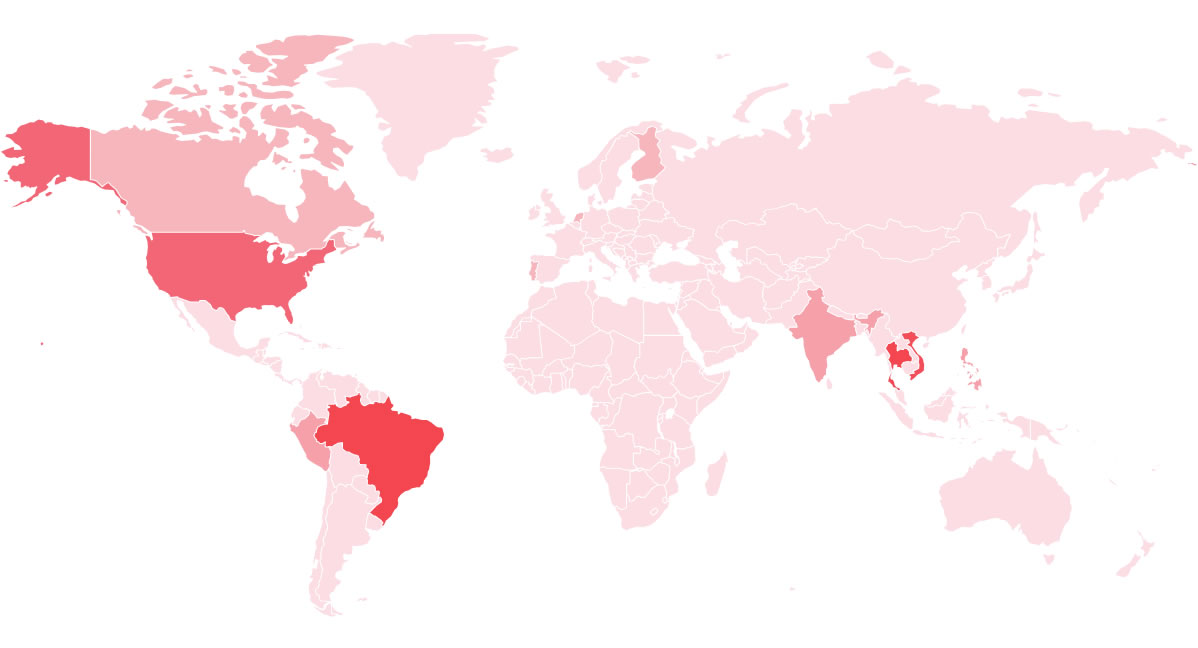

Pesquisadores identificaram o grupo **GhostRedirector**, ativo desde dezembro de 2024, responsável por infectar ao menos **65 servidores Windows** em diversas regiões, com foco no **Brasil, Peru, Tailândia, Vietnã** e alguns servidores nos **Estados Unidos** .

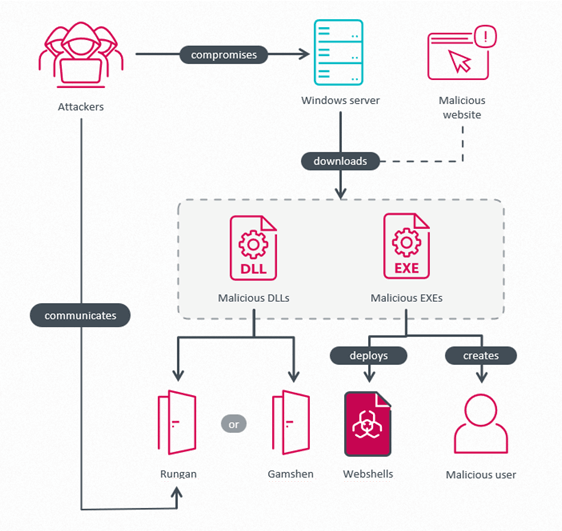

Ferramentas usadas no ataque

- Rungan — backdoor passivo em C++, permite execução remota de comandos, manipulação de arquivos, serviços e registros;

- Gamshen — módulo nativo para IIS (DLL C++) que intercepta requisições do Googlebot, injetando conteúdo SEO fraudulento ou backlinks, sem afetar usuários comuns;

- Exploração de vulnerabilidades como EfsPotato e BadPotato para escalonamento de privilégios e criação de contas de alto nível como fallback ou persistência.

Diagrama do ataque

Perfis das vítimas

Servidores de setores como educação, saúde, seguros, transporte, varejo e tecnologia foram alvo, sem foco em um segmento específico.

Cronologia das atividades

- Atividade iniciada em dezembro de 2024; ataques contínuos detectados até abril de 2025;

- Varredura global em junho de 2025 identificou novos alvos comprometidos;

- ESET notificou as vítimas identificadas logo após a descoberta.

Mecanismo específico de fraude SEO

Gamshen direciona requisições feitas via Googlebot a servidores de comando e controle (C2), que devolvem conteúdo codificado em base64. Esse conteúdo é inserido na resposta HTTP apenas para o Googlebot, criando backlinks artificiais para sites de apostas, sem modificar o conteúdo exibido a usuários normais.

Reconhecimento técnico via PDB (Tabela)

| SHA-1 | Ferramenta | Local do PDB |

|---|---|---|

| 049C343A9DAAF3A93756562ED73375082192F5A8 | Comdai (biblioteca usada por ferramentas de LPE) | F:x5 etToolsoMainCommon.GlobalobjReleaseCommon.Global.pdb |

| 28140A5A29EBA098BC62… | Rungan (backdoor) | F:x5AvoidRandomKill-mainx64ReleaseIISAgentDLL.pdb |

| 871A4DF66A8BAC3E640B… | Gamshen (módulo IIS) | F:x5AvoidRandomKill-mainReleaseManagedEngine64.pdb |

Como detectar uma infecção GhostRedirector

- Checar módulos carregados por

w3wp.exe: nomes como ‘miniscreen.dll’ ou ‘ManagedEngine*_v2.dll’ são suspeitos; - Monitorar logs IIS em buscas de conteúdo decodificado enviado apenas ao Googlebot;

- Detectar contas novas/Admin criadas via exploits “Potato”;

- Revisar comandos PowerShell, especialmente uso de

certutilou downloads suspeitos; - Bloquear acessos outbound a domínios de C2 identificados como

brproxy.868id[.]come similares.

Plano de resposta e erradicação

- Desconectar o servidor da rede para análise;

- Coletar memória, logs IIS, registros de PowerShell e imagem do disco para análise forense;

- Remover os componentes maliciosos e restaurar arquivos legítimos;

- Aplicar patches e revisar regras WAF;

- Bloquear domínios dos IoCs e monitorar tráfego do Googlebot;

- Revisar penalizações de SEO e remover backlinks injetados;

- Reforçar monitoramento com EDR/antimalware em servidores — usar soluções como Bitdefender para Servidores Windows.

"Mesmo sem impactar visitantes reais, esse ataque pode danificar seriamente a reputação de um site ao associá-lo a técnicas de SEO suspeitas.", alerta Fernando Tavella, pesquisador da ESET.

Fontes complementares

- Relatório original da ESET com IoCs e análise técnica aprofundada — no blog WeLiveSecurity;

- Análise por TheHackerNews e outras publicações técnicas :contentReference[oaicite:9]{index=9};

- Artigos sobre fraudes SEO em módulos IIS (como IISerpent) para contexto adicional;

Se quiser, também posso gerar uma imagem técnica personalizada (1200×720, sem texto) para esta matéria ou preparar um pacote com HTML, imagens e scripts de varredura pronto para upload — é só escolher!