Malware Cryptomining carrega VMs Linux no Windows e no MacOS

Pesquisadores de segurança cibernética de pelo menos duas empresas revelaram detalhes de uma nova linha de malware que visa sistemas Windows e MacOS com um malware de mineração de criptomoeda baseado em Linux

-

-

Por Mohit Kumar

The Hacker News

-

Pesquisadores de segurança cibernética de pelo menos duas empresas revelaram detalhes de uma nova linha de malware que visa sistemas Windows e MacOS com um malware de mineração de criptomoeda baseado em Linux.

Pode parecer estranho, mas é verdade.

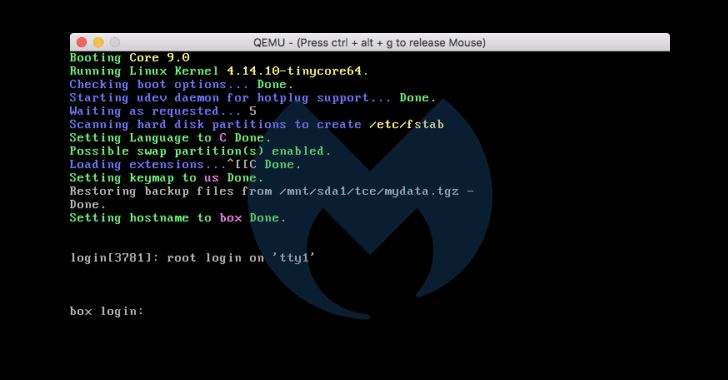

Apelidado de "LoudMiner" e "Bird Miner", o ataque utiliza software de virtualização baseado em linha de comando em sistemas direcionados para inicializar silenciosamente uma imagem do Tiny Core Linux OS que já contém um software de mineração de criptografia ativado por hackers.

Não é interessante usar a emulação para executar malware de plataforma única em plataformas cruzadas?

Localizados por pesquisadores da ESET e Malwarebytes, os atacantes estão distribuindo este malware junto com cópias pirateadas e rachadas do software VST (Virtual Studio Technology) na Internet e via rede Torrent desde agosto de 2018.

Os aplicativos VST contêm sons, efeitos, sintetizadores e outros recursos avançados de edição que permitem aos profissionais de áudio centrados em tecnologia criar música.

"Com relação à natureza das aplicações direcionadas, é interessante observar que sua finalidade está relacionada à produção de áudio; assim, as máquinas em que estão instaladas devem ter o bom poder de processamento e alto consumo de CPU não surpreenderão os usuários", disseram os pesquisadores.

Os pesquisadores descobriram várias versões maliciosas de quase 137 aplicativos relacionados a VST, 42 dos quais são para Windows e 95 para a plataforma macOS, incluindo Propellerhead Reason, Ableton Live, Sylenth1, Nexus, Reaktor 6 e AutoTune.

Para sistemas macOS, o software executa vários scripts de shell e usa o utilitário Quick Emulator (QEMU) de código aberto para iniciar o sistema operacional Linux virtual e, para o Windows, conta com o VirtualBox para emulação.

Uma vez instalado e ativado, o malware também ganha persistência no sistema, instalando arquivos adicionais e, em seguida, carrega máquinas virtuais em segundo plano.

Essas imagens do sistema operacional Linux já foram pré-configuradas por invasores para iniciar o software de mineração de criptomoedas automaticamente na inicialização sem precisar de um usuário para fazer login e se conectar aos servidores de comando e controle do hacker.

"O arquivo OVF incluído na imagem do Linux descreve a configuração de hardware da máquina virtual: ele usa 1 GB de RAM e 2 núcleos de CPU (com uso máximo de 90%)", disseram os pesquisadores da ESET.

"A imagem do Linux é o Tiny Core Linux 9.0 configurado para rodar o XMRig, assim como alguns arquivos e scripts para manter o minerador atualizado continuamente."

O malware "pode ??executar duas imagens de uma só vez, cada uma com 128 MB de RAM e um núcleo de CPU" para minerar simultaneamente.

"Além disso, o fato de o malware rodar dois mineradores separados, cada um rodando a partir de seu próprio arquivo de imagem Qemu de 130 MB, significa que o malware consome muito mais recursos do que o necessário", disse Malwarebytes.

O ataque é outra boa razão pela qual você nunca deve confiar em software não oficial e pirateado disponível na Internet.

(16) 3706-9795

(16) 3706-9795