O que é malware?

Malware é uma forma abreviada de software malicioso. É um software desenvolvido por criminosos cibernéticos com a intenção de obter acesso ou causar danos em um computador ou rede. Uma descrição alternativa comum de malware é "vírus de computador" - embora haja grandes diferenças entre esses tipos de programas mal-intencionados.

Qual foi o primeiro vírus de computador?

A origem do primeiro vírus de computador é muito debatida. Para alguns, a primeira instância de um vírus de computador (software que muda de host para host sem a entrada de um usuário ativo) foi o Creeper, que apareceu pela primeira vez no início dos anos 70, dez anos antes do termo "vírus de computador". descoberto pelo cientista da computação americano Leonard M. Adleman.

Creeper percorreu o sistema operacional Tenex usado em toda a ARPANET (Rede de Agências de Projetos de Pesquisa Avançada) e pulou de um sistema para outro, exibindo uma mensagem de "Eu sou o Creeper: Me pegue se você puder!" em máquinas infectadas, antes de se transferir para outra máquina. Na maioria das vezes, quando encontrava uma nova máquina, ela se removia do computador anterior, o que significava que não era capaz de se espalhar para vários computadores ao mesmo tempo.

Embora o Creeper não tenha sido criado com objetivos maliciosos ou tenha realizado qualquer atividade além de causar um leve incômodo, foi sem dúvida o primeiro exemplo de software operando dessa maneira.

Pouco tempo depois, uma nova forma de software foi criada para operar de maneira semelhante, mas com o objetivo de remover o Creeper. Foi chamado Reaper.

Alternativamente, alguns acreditam que o primeiro vírus de computador foi o Brain, porque ao contrário do Creeper, ele pode se auto-replicar sem a necessidade de se remover primeiro de um sistema anterior - algo que muitas formas de códigos maliciosos fazem agora.

Morris

O Morris Worm detém a notória distinção do primeiro worm de computador para ganhar a atenção da mídia tradicional - porque, poucas horas depois de estar conectado à internet antiga, ele havia infectado milhares de computadores. Estima-se que o prejuízo da produtividade perdida tenha custado entre US $ 100.000 e US $ 10.000.000.

Como Brain e Creeper antes dele, o worm Morris não é classificado como malware, porque é outro exemplo de um experimento que deu errado.

O software foi projetado em 1988 para tentar descobrir o tamanho do crescimento da internet com uma série de varreduras, mas erros no código levaram a operações de negação de serviço não intencionais - às vezes na mesma máquina, renderizando alguns computadores e os deixando lentos e inutilizando o proposito do software.

Como resultado do Morris Worm, a internet foi brevemente segmentada por vários dias, a fim de evitar mais disseminação e limpeza de redes.

Qual é a história do malware?

Enquanto Creeper, Brain e Morris são os primeiros exemplos de vírus, eles nunca foram malware no sentido mais verdadeiro.

O malware e o código malicioso por trás dele são projetados especificamente para causar danos e problemas nos sistemas de computador, enquanto os descritos acima se viram causando problemas por acidente - embora os resultados ainda fossem prejudiciais.

Com o surgimento da web e a capacidade de se conectar a computadores em todo o mundo, no início dos anos 90, as empresas de internet decolaram à medida que as pessoas procuravam fornecer produtos e serviços usando essa nova tecnologia.

No entanto, como acontece com qualquer outra forma de nova tecnologia, haviam aqueles que olhavam para abusar dela com o propósito de ganhar dinheiro - ou, em muitos casos, apenas para causar problemas.

Além de ser capaz de se espalhar através de discos (tanto de disquetes quanto de CD-Rom) o aumento da proliferação de e-mails pessoais permitiu que invasores propagassem malware e vírus via anexos de e-mail, o que tem sido especialmente impactante contra aqueles sem qualquer tipo de proteção contra malware. .

Várias formas de softwares mal-intencionados causaram problemas para os usuários de computadores nos anos 90, realizando ações que iam desde telas chatas reproduzindo sons e mensagens ridículas até a exclusão de dados e corrupção de discos rígidos.

Alguns dos ataques podem ter parecido simples, mas foram estes que lançaram as bases para o malware como o conhecemos hoje - e todos os danos causados em todo o mundo.

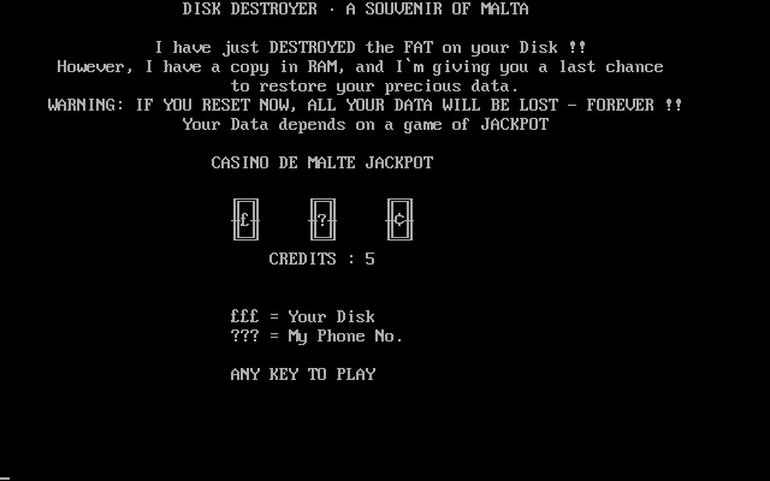

O Casino Disk Destroyer - uma forma de malware nos anos 90 - induzia as vítimas a jogarem um jogo de azar antes de destruir o conteúdo do disco.

Quais são os diferentes tipos de malware?

Como o software legítimo, o malware evoluiu ao longo dos anos e vem equipado com diferentes funções, dependendo dos objetivos do desenvolvedor

Os autores de malware às vezes combinam os recursos de diferentes formas de malware para tornar um ataque mais potente - como usar o ransomware como uma distração para destruir a evidência de um ataque de trojan.

O que é um vírus de computador?

Em essência, um vírus de computador é uma forma de software ou código capaz de se copiar nos computadores. O nome ficou associado a executar adicionalmente tarefas maliciosas, como corromper ou destruir dados.

Embora o software malicioso tenha evoluído para se tornar muito mais diversificado do que apenas vírus de computador, ainda existem algumas formas de vírus tradicionais - como o worm Conficker, de 15 anos de idade - que ainda podem causar problemas para sistemas mais antigos. O malware, por outro lado, é projetado para fornecer aos criminosos muitas outras ferramentas maliciosas.

O que é malware trojan?

Uma das formas mais comuns de malware - o cavalo de Tróia - é uma forma de software mal-intencionado que muitas vezes se disfarça como uma ferramenta legítima que engana o usuário induzindo-o a instalá-lo, com o objetivo de realizar suas metas maliciosas.

Seu nome, claro, vem do conto da antiga Tróia, com os gregos escondidos dentro de um gigantesco cavalo de madeira, que eles diziam ser um presente para a cidade de Tróia. Uma vez que o cavalo estava dentro das muralhas da cidade, uma pequena equipe de gregos emergiu de dentro do gigantesco cavalo de madeira e tomou a cidade.

Assim como os gregos usaram um cavalo de Tróia para enganar Troy e permitir que tropas invadissem a cidade, o malware Trojan se disfarça para se infiltrar em um sistema.

O malware Trojan funciona basicamente da mesma maneira, pois se infiltra em seu sistema - muitas vezes disfarçado como uma ferramenta legítima, como uma atualização ou um download - e, uma vez dentro do seu sistema, ele inicia seus ataques.

Uma vez instalado no sistema, dependendo de suas capacidades, um Trojan pode potencialmente acessar e capturar tudo - logins e senhas, teclas digitadas, capturas de tela, informações do sistema, detalhes bancários e muito mais - e secretamente enviar tudo para os invasores. Às vezes, um cavalo de tróia pode até mesmo permitir que invasores modifiquem dados ou desativem a proteção antimalware.

O poder dos Cavalos de Tróia torna-a uma ferramenta útil para todos, desde hackers, a gangues criminosas, até operações patrocinadas pelo estado, engajadas em espionagem em larga escala.

O que é spyware?

Spyware é um software que monitora as ações realizadas em um PC e outros dispositivos. Isso pode incluir o histórico de navegação na Web, aplicativos usados ou mensagens enviadas. O spyware pode chegar como um malware trojan ou pode ser baixado em dispositivos de outras maneiras.

Por exemplo, uma barra de ferramentas para seu navegador da Web pode estar repleta de spywares com o objetivo de monitorar sua atividade na Internet e o uso do computador, ou anúncios maliciosos podem soltar secretamente o código em um computador por meio de download.

Em alguns casos, o spyware é vendido ativamente como um software projetado para fins como os pais que monitoram o uso da Internet de seus filhos e foi projetado para ser explicitamente ignorado pelos softwares antivírus e de segurança. No entanto, há vários casos em que essas ferramentas são usadas por empresas para espionar a atividade de funcionários e pessoas que usam spywares para espionar seus cônjuges.

O que é ransomware?

Embora algumas formas de malware dependem de ser sutis e permanecem ocultas pelo maior tempo possível, esse não é o caso do ransomware.

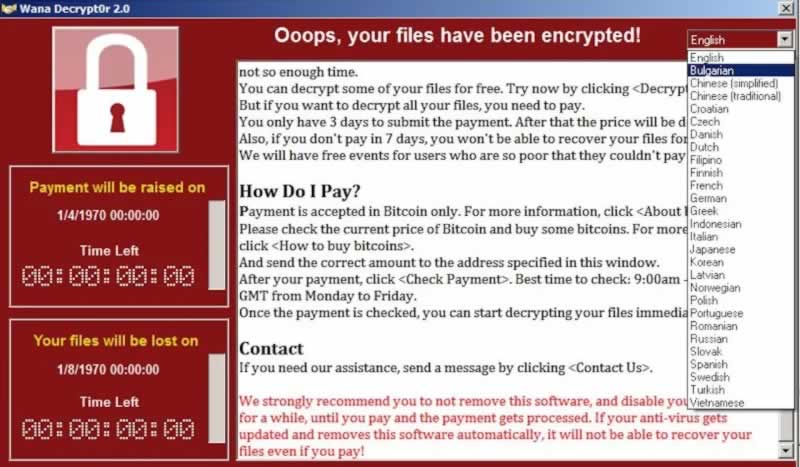

Frequentemente entregue por meio de um anexo ou um link mal-intencionado em um e-mail de phishing, o ransomware criptografa o sistema infectado, bloqueando o usuário até que ele pague um resgate - entregue em bitcoin ou outra criptomoeda, a fim de recuperar seus dados.

Pode parecer simples, mas o ransomware funciona: os criminosos cibernéticos acumularam mais de US $ 1 bilhão em ataques de ransomware somente em 2016, e um relatório da Europol descreve que ele "eclipsou" a maioria das outras ameaças cibercriminosas globais em 2017 .

O ransomware exige um pagamento em bitcoins para devolver os arquivos criptografados.

O que é o malware Wiper?

O Wiper tem um objetivo simples: destruir ou apagar completamente todos os dados do computador ou rede alvo. A limpeza pode ocorrer depois que os invasores removerem secretamente os dados de destino da rede, geralmente a intenção é sabotar o alvo escolhido.

Uma das primeiras formas principais de wiper foi o Shamoon, que visava empresas de energia sauditas com o objetivo de roubar dados e depois limpá-los da máquina infectada. Instâncias mais recentes de ataques de wiper incluem StoneDrill e Mamba, o último dos quais não apenas exclui arquivos, mas torna o disco rígido inutilizável.

Um dos limpadores de perfil mais alto dos últimos tempos foi o ransomware Petya. O malware foi inicialmente considerado como ransomware. No entanto, os pesquisadores descobriram que não só não havia como as vítimas recuperarem seus dados por meio do pagamento do resgate, mas também que o objetivo de Petya era destruir irrecuperavelmente os dados.

O que é um worm de computador?

Um worm é uma forma de malware projetada para se espalhar de sistema para sistema sem ações dos usuários desses sistemas.

Os worms frequentemente exploram vulnerabilidades em sistemas operacionais ou softwares, mas também são capazes de se distribuir via anexos de e-mail, nos casos em que o worm pode obter acesso ao catálogo de contatos em uma máquina infectada.

Pode parecer um conceito básico, mas os worms são algumas das formas mais bem-sucedidas e duradouras de malware existentes. O worm SQL slammer de 15 anos ainda está causando problemas ao potencializar ataques DDoS, enquanto o worm Conficker, de 10 anos, ainda está entre as ciber infecções mais comuns.

O surto de ransomware Wannacry do em 2017 infectou mais de 200.000 computadores em todo o mundo - algo que aconteceu graças ao sucesso dos recursos do worm, que o ajudaram a se espalhar rapidamente por redes infectadas e em sistemas sem patches.

O que é adware?

O objetivo final de muitos criminosos cibernéticos é ganhar dinheiro e, para alguns, o adware é apenas o caminho para isso. O adware é projetado para maliciosamente empurrar anúncios para o usuário, muitas vezes de tal forma que a única maneira de se livrar deles é clicar para o anúncio. Para os cibercriminosos, cada clique gera receita adicional.

Na maioria dos casos, os anúncios mal-intencionados não estão lá para roubar dados da vítima ou causar danos ao dispositivo, apenas o suficiente para levar o usuário a clicar repetidamente em janelas pop-up. No entanto, no caso de dispositivos móveis, isso pode facilmente levar a um consumo excessivo da bateria ou tornar o dispositivo lento devido a quantidade de janelas pop-up ocupando toda a tela.

Não importa qual o tipo de ameaça, estamos expostos