O WhatsApp, que pertence ao Facebook, disse que o ataque teve como alvo um "número selecionado" de usuários e foi orquestrado por "um ator cibernético avançado".

Uma correção foi lançada na sexta-feira (10/05).

Na segunda-feira, o WhatsApp pediu a todos os seus 1,5 bilhão de usuários que atualizem seus aplicativos como precaução adicional.

O ataque foi desenvolvido pela empresa de segurança israelense NSO Group, segundo um relatório do Financial Times.

O WhatsApp se promove como um aplicativo de comunicação "seguro", porque as mensagens são criptografadas de ponta a ponta, o que significa que elas só devem ser exibidas de forma legível no remetente ou no dispositivo do destinatário.

No entanto, o software de vigilância permitiria que um invasor lesse as mensagens no dispositivo do alvo.

"Jornalistas, advogados, ativistas e defensores dos direitos humanos" são mais propensos a ter como alvo, disse Ahmed Zidan, do Comitê para a Proteção dos Jornalistas, sem fins lucrativos.

Como faço para atualizar o WhatsApp?

Android

- Abra a loja do Google Play

- Toque no menu no canto superior esquerdo da tela

- Toque em Meus aplicativos e jogos

- Se o WhatsApp foi atualizado recentemente, ele aparecerá na lista de aplicativos com um botão que diz "Abrir"

- Se o WhatsApp não tiver sido atualizado automaticamente, o botão dirá Atualizar. Toque em Atualizar para instalar a nova versão

- A última versão do WhatsApp no ??Android é 2.19.134

iOS

- Abra a App Store

- Na parte inferior da tela, toque em Atualizações

- Se o WhatsApp foi atualizado recentemente, ele aparecerá na lista de

aplicativos com um botão que diz "Abrir"

- Se o WhatsApp não tiver sido atualizado automaticamente, o botão dirá

Atualizar. Toque em Atualizar para instalar a nova versão

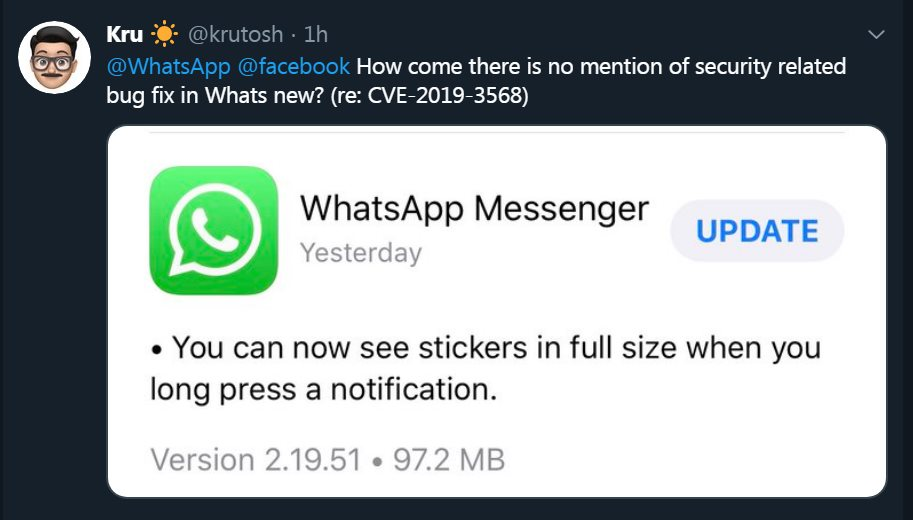

- A versão mais recente do WhatsApp no ??iOS é 2.19.51

Como foi usada a falha de segurança?

- Abra a App Store

- Na parte inferior da tela, toque em Atualizações

- Se o WhatsApp foi atualizado recentemente, ele aparecerá na lista de aplicativos com um botão que diz "Abrir"

- Se o WhatsApp não tiver sido atualizado automaticamente, o botão dirá Atualizar. Toque em Atualizar para instalar a nova versão

- A versão mais recente do WhatsApp no ??iOS é 2.19.51

Como foi usada a falha de segurança?

Envolvia invasores usando a função de chamada por voz do WhatsApp para tocar o dispositivo de um alvo. Mesmo se a chamada não fosse atendida, o software de vigilância seria instalado e, como o FT relatou, a chamada frequentemente desaparecia do registro de chamadas do dispositivo.

O WhatsApp disse à BBC que sua equipe de segurança foi a primeira a identificar a falha e compartilhou essa informação com grupos de direitos humanos, fornecedores de segurança selecionados e o Departamento de Justiça dos EUA no início deste mês.

"O ataque tem todas as características de uma empresa privada que trabalha com os governos para distribuir spywares que assumem as funções dos sistemas operacionais de telefonia móvel", disse a empresa nesta segunda-feira em uma nota de documento para jornalistas.

A empresa também publicou um alerta para especialistas de segurança, no qual descreveu a falha como: "Uma vulnerabilidade de estouro de buffer no WhatsApp permite a execução remota de código através de uma série especialmente criada de SRTCP [protocolo de transporte seguro em tempo real] ] pacotes enviados para um número de telefone alvo. ”

O professor Alan Woodward, da Universidade de Surrey, disse que era um método de ataque "bastante antiquado".

"Em um estouro de buffer, um aplicativo recebe mais memória do que realmente precisa, de modo que ainda resta espaço na memória. Se você conseguir passar algum código pelo aplicativo, poderá executar seu próprio código nessa área", afirmou. explicado.

"No VOIP, há um processo inicial que disca e estabelece a chamada, e a falha estava nesse bit. Conseqüentemente, você não precisou responder à chamada para que o ataque funcionasse."

Alguns usuários do aplicativo questionaram por que as notas da loja de aplicativos associadas à atualização mais recente não são explícitas sobre a correção.

Quem está por trás do software?

O NSO Group é uma empresa israelense que foi referida no passado como "traficante de armas cibernéticas".

Enquanto algumas empresas de segurança cibernética relatam as falhas que encontram para que possam ser corrigidas, outras mantêm problemas para si mesmas, para que possam ser exploradas ou vendidas para a aplicação da lei.

O NSO Group é parcialmente controlado pela empresa de capital privado com sede em Londres, Novalpina Capital, que adquiriu uma participação em fevereiro.

O principal software da NSO, o Pegasus, tem a capacidade de coletar dados íntimos de um dispositivo de destino, incluindo a captura de dados através do microfone e da câmera e a coleta de dados de localização.

Em um comunicado, o grupo disse: "A tecnologia da NSO é licenciada para agências governamentais autorizadas com o único objetivo de combater o crime e o terrorismo.

"A empresa não opera o sistema e, após um processo rigoroso de licenciamento e vetting, a inteligência e a aplicação da lei determinam como usar a tecnologia para apoiar suas missões de segurança pública. Investigamos quaisquer alegações confiáveis ??de uso indevido e, se necessário, agimos, incluindo desligar o sistema.

"Sob nenhuma circunstância a NSO estaria envolvida na operação ou identificação de alvos de sua tecnologia, que é operada exclusivamente por agências de inteligência e policiais. A NSO não usaria ou não poderia usar sua tecnologia em seu próprio direito para atingir qualquer pessoa ou organização. "

Quem foi alvo?

O WhatsApp disse que ainda é cedo para saber quantos usuários foram afetados pela vulnerabilidade, embora tenha acrescentado que os ataques suspeitos foram altamente direcionados.

A Anistia Internacional - que disse ter sido alvo de ferramentas criadas pelo Grupo NSO no passado - disse que este ataque foi um dos grupos de direitos humanos que há muito temiam ser possível.

"Eles são capazes de infectar seu telefone sem que você realmente tome uma ação", disse Danna Ingleton, vice-diretora de programas da Amnesty Tech. Ela disse que há evidências crescentes de que as ferramentas estão sendo usadas por regimes para manter ativistas e jornalistas proeminentes sob vigilância.

"É preciso haver alguma responsabilidade por isso, não pode continuar a ser uma indústria selvagem e secreta."

Na terça-feira, um tribunal de Tel Aviv ouvirá uma petição liderada pela Anistia Internacional que pede que o Ministério da Defesa de Israel revogue a licença do Grupo NSO para exportar seus produtos.

Quais são as perguntas não respondidas?

- Quantas pessoas foram segmentadas? O WhatsApp diz que é muito cedo em sua investigação para dizer quantas pessoas foram alvo, ou quanto tempo a falha estava presente no aplicativo

- A atualização do WhatsApp remove o spyware? WhatsApp não disse se a atualização para a versão mais recente do aplicativo remove qualquer spyware que já tenha infectado um dispositivo comprometido

- O que o spyware poderia fazer? O WhatsApp não disse se o ataque poderia se estender além dos limites do WhatsApp, chegando mais longe em um dispositivo e acessando e-mails, fotos e muito mais

"O uso de um aplicativo como rota de ataque é limitado no iOS, pois eles executam aplicativos em caixas de proteção muito bem controladas", disse o professor Woodward. "Estamos todos assumindo que o ataque foi apenas uma corrupção do WhatsApp, mas a análise ainda está em andamento.

"O cenário de pesadelo seria se você conseguisse algo muito mais capaz no dispositivo sem que o usuário precisasse fazer nada", disse ele.