Cresce para 26 o número de exploits que a botnet relativamente nova, chamada Echobot, está utilizando para se propagar. A maior parte do código de exploração inclui dispositivos IoT não corrigidos, mas os aplicativos corporativos Oracle WebLogic e VMware SD-Wan também estão entre os alvos.

O Echobot é baseado no malware Mirai, como centenas de outras botnets que surgiram quando o código-fonte tornou-se publicamente disponível e foi divulgado pela primeira vez (https://unit42.paloaltonetworks.com/new-mirai-variant-adds-8-new-exploits-targets-additional-iot-devices/) no início deste mês por pesquisadores da Palo Alto Networks, que encontraram 18 exploits na época.

Dispositivos de IoT são os principais alvos

Larry Cashdollar, da Equipe de Resposta de Inteligência de Segurança (SIRT) da Akamai, observou uma nova versão da botnet Echobot, que adiciona oito novas explorações para ajudá-lo a se propagar.

"Eu contei 26 explorações diferentes que estavam sendo usadas na disseminação dessa botnet. A maioria era de vulnerabilidades de execução de comando bem conhecidas em vários dispositivos de rede", diz Cashdollar.

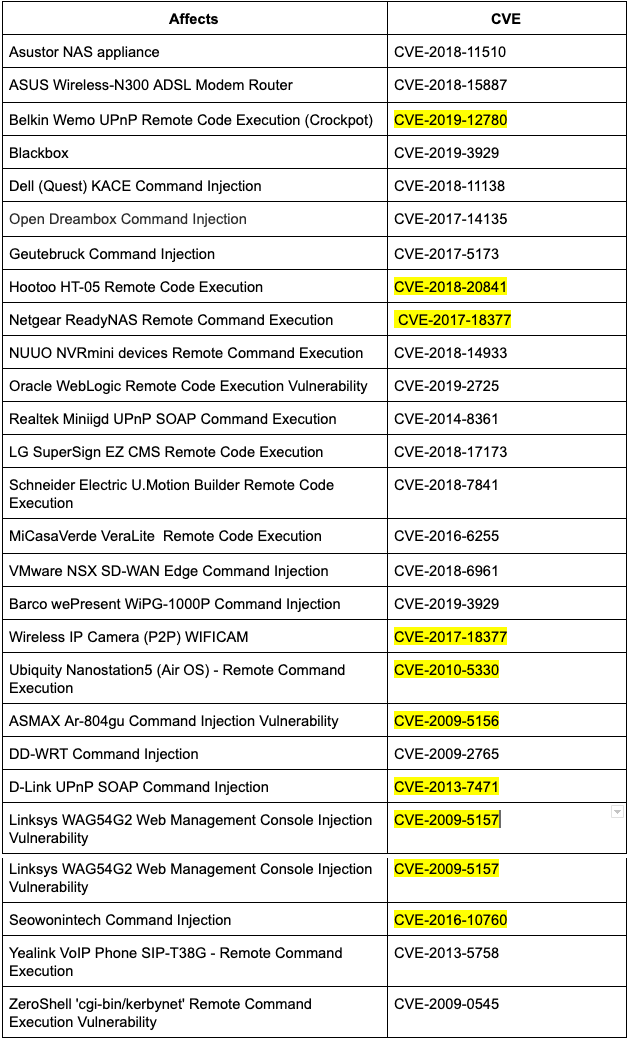

Os alvos da última variante Echobot incluem dispositivos de armazenamento conectados à rede (NAS), roteadores, gravadores de vídeo em rede (NVR), câmeras IP, telefones IP e sistemas de apresentação sem fio.

Erros de décadas de idade explorados

CaCashdollar teve dificuldade em determinar as vulnerabilidades aproveitadas pela botnet porque algumas delas tinham avisos públicos, mas nenhum número de rastreamento foi atribuído a eles.

Ele resolveu o problema entrando em contato com MITRE e alocando números de identificação para os vetores de infecção que ele encontrou sem um CVE.

EsEsse esforço é útil não apenas para a pesquisa, mas também para outros profissionais que descobrem vulnerabilidades dessa natureza, já que os números de CVE são uma classificação padrão usada pela comunidade de infosec.

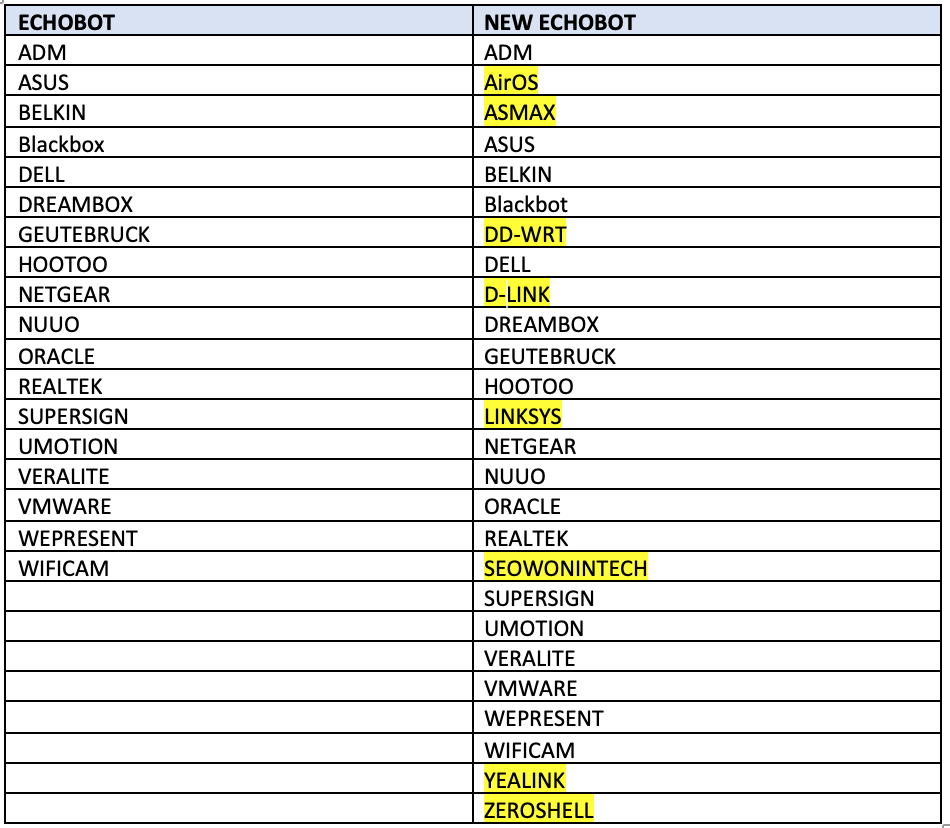

Cashdollar também compilou uma lista com os bugs aproveitados pela nova variante Echobot:

UmUm aspecto interessante que o pesquisador observou é que o(s) autor(es) da botnet expandiram a lista de alvos além da paisagem da IoT e adicionaram exploits para o Oracle WebLogic Server e para software de rede VMware SD-WAN, que é usado para fornecer serviços de nuvem de acesso, dados privados Centros e aplicativos corporativos baseados em SaaS.

Vulnerabilidades antigas também estão presentes na lista, mostrando que os autores de malware não se importam com a idade de uma falha, desde que haja um número atraente de dispositivos não corrigidos.

Isso mostra que muitos sistemas vulneráveis ??ainda estão em uso e as chances são de que eles permaneçam assim até que sejam desconectados para sempre.

A pesquisa de Cashdollar revelou que o Echobot usa o mesmo código de ataque derivado do Mirai e a única diferença parece ser os exploits que o ajudam a se espalhar.

Ele descobriu que os servidores de comando e controle são definidos para os domínios akumaiotsolutions [.] Pw e akuma [.] Pw, embora eles não resolvam para um endereço IP.