Destaque

As piores e mais inseguras senhas usadas no Brasil em 2022

.tituloHRh2{

data-fontsize: 22;

data-lineheight: 33px;

box-sizing: border-box;

color: rgb(51, 51, 51);

margin-top: var(--h2_typography-margin-top);

margin-right: 0px;

margin-bottom: 5px;

margin-left: 0px;

orphans: 2;

widows: 2;

text-align: justify;

break-after: avoid;

font-weight: var(--h2_typography-font-weight);

line-height: 1.5;

letter-spacing: normal;

font-style: normal;

border-bottom: 2px solid rgb(5, 151, 212);

font-size: var(--h2_typography-font-size);

font-variant-ligatures: normal;

font-variant-caps: normal;

text-indent: 0px;

text-transf...

Leia mais...

Últimas Notícias

Como saber se o seu PC foi infectado por malwares e como resolver o problema

Seu computador foi infectado por uma ameaça? Separamos os principais sinais de que seu computador pode ter sido infectado e destacamos algumas dicas de como resolver este tipo de problema.

Ferramenta descriptografa arquivos atacados pelo ransomware Hive

A Agência de Cibersegurança da Coreia do Sul publicou uma ferramenta de descriptografia gratuita para algumas versões do ransomware Hive.

GitHub anuncia no Brasil plataforma que monetiza desenvolvedores

Projetos open source de organizações também podem receber incentivo financeiro com novo serviço

Projeto de lei pode tornar crime golpes com ransomware no Brasil

O projeto, que é uma tentativa de criminalizar o sequestro de dados digitais, prevê pena que pode chegar a 8 anos de reclusão e multa.

Nova técnica de phishing: ataque do navegador no navegador (BitB)

Explicamos uma nova técnica para roubar senhas e como evitar ser enganado por um site de phishing.

VPN Nativo e Gratuito no Microsoft Edge

Microsoft Edge terá serviço de VPN nativo e gratuito

Itamarati defende criação de zona de exportação especial para semicondutores

Criação de zonas tributárias especiais para atrair fabricantes de semicondutores para o Brasil, num momento de escassez do produto no mercado mundial

Pagamentos de ransomware atingem recordes em 2021

Os pagamentos de ransomware atingiram números recordes no ano passado, enquanto vazamentos de dados relacionados e pedidos de resgate também aumentaram, de acordo com a Palo Alto Networks.

Governo regulamenta o trabalho remoto em medida provisória

Modalidade poderá ser realizada no modelo híbrido e na contratação com controle de jornada ou por produção

Transmita videoconferências do 3CX no YouTube

O Webmeeting do 3CX na versão 18 foi atualizado para integração com o YouTube. Os usuários podem apresentar videoconferências AO VIVO via YouTube, bem como transmitir conteúdo público do YouTube diretamente em uma reunião.

5 ataques cibernéticos no Brasil em 2021 que geraram alerta

O ano foi marcado por inúmeros episódios de invasão de sistemas de empresas como Lojas Renner, CVC, Porto Seguro, Atento e Serasa Experian.

Agora é o momento de verificar os processos e operações de segurança cibernética

À medida que o conflito na Ucrânia cresce também aumenta o risco de ataques cibernéticos em todo o mundo. O que as empresas podem fazer para melhorar a capacidade de resiliência?

Chineses desenvolvem o mais avançado backdoor para redes corporativas

Pesquisadores de segurança descobriam um backdoor projetado especificamente para redes corporativas com recursos avançados de detecção de ameaças

3CX foi reconhecido como um dos melhores produtos pelo Gartner

A 3CX foi reconhecida em um total de 8 relatórios emblemáticos distintos como um Top Product no encerramento do ano passado

Sites institucionais do governo da Bahia sofrem ataques de forma simultânea

Após os ataques, os sites institucionais passaram a redirecionar os usuários para outra página com insultos ao governador, Rui Costa (PT), além de fazer alusão entre a violência da Bahia e a do Rio de Janeiro.

5 táticas usadas por cibercriminosos para roubar senhas

De engenharia social a até mesmo "Shoulder surfing", estes são algumas das táticas mais usadas para roubar senhas.

Novas atualizações do Windows Server causam loops de inicialização e interrompem o Hyper-V

As atualizações mais recentes do Windows Server estão causando problemas graves para os administradores, causando reinicializações e tornando volumes ReFS inacessíveis

Os 10 piores hábitos de cibersegurança para deixar para trás em 2022

Fique alerta, seja proativo e deixe para trás esses 10 maus hábitos para melhorar sua higiene cibernética em 2022.

Calculadora de exposição cibernética, uma ferramenta gratuita para empresas

A calculadora traça um panorama das camadas de segurança que necessitam de proteção, baseado no framework de proteção do NIST (National Institute of Standards and Technology).

Inteligência Artificial (IA), Machine Learning, Computação na Nuvem e 5G serão as tecnologias mais importantes para 2022

Para Jefferson Nobre, membro do IEEE e professora do instituto de informática da Universidade Federal do Rio Grande do Sul, as tecnologias destacadas na pesquisa devem crescer pelo país, com advento do 5G.

Site dos Correios sofre ataque hacker e fica fora do ar

Mesmo grupo que atacou site do Ministério da Saúde e da Polícia Federal assumiu ataque de sistema de encomendas do Brasil

Novo filme do Homem-Aranha é usado para golpes online!

Na expectativa de assistirem ao filme antes do lançamento oficial, internautas acabam sendo vítimas de ciberataques

Pesquisadores descobrem a terceira vulnerabilidade na biblioteca Apache Log4j

Além das tentativas de explorar a primeira vulnerabilidade descoberta na biblioteca Apache Log4j, os atacantes começaram a explorar outras duas falhas.

Lucifer – O primeiro algoritmo de criptografia da IBM e sua evolução

Quando o assunto é criptografia, alguns termos principais vêm à mente. Mas o que ela é, de fato? Leia a matéria e descubra

Anatel cria código para identificar ligações de telemarketing

Sabe aquelas ligações que você nunca sabe se é telemarketing ou algo importante? Pois, bem! Agora você poderá identificar.

Site do Ministério da Saúde com informações sobre vacinas sofre ataque cibernético

Tanto o site do Ministério da Saúde como o portal ConecteSUS estão fora do ar. As informações sobre vacinas também estão indisponíveis.

O 1º e-mail faz 50 anos! Por que ele ainda é fundamental na comunicação?

O e-mail como conhecemos hoje foi enviado pela primeira vez no ano de 1971.

Edge testa campanha em como usar o Chrome é tão anos 2000

As mais recentes versões do Edge agora apresentam uma notificação quando os utilizadores tentam usar o navegador para baixar o Chrome, citando alguns pontos de interesse para se optar pelo navegador da Microsoft.

Ransomware: detecções de ataques crescem 856% no Brasil durante o primeiro semestre

O Brasil é o país mais afetado pela ameaça na América Latina.

Winamp, clássico player de música, abre cadastro para testar nova versão

Site do Winamp é atualizado e ganha formulário para se cadastrar no programa de testes da nova versão do player de músicas

Hackers implantam novo malware no Linux e web skimmer em servidores de comércio eletrônico

Os invasores usam esse script para baixar e injetar formulários de pagamento falsos nas páginas de checkout exibidas aos clientes pela loja online invadida.

3CX - Provisionamento de ramais V18

Veja como reprovisionar seu ramal após a instalação da atualização V18 do 3CX Phone System

Udemy disponibiliza 4 cursos para iniciantes em análise de malware

Separamos quatro cursos de nível básico mais bem avaliados na plataforma Udemy para iniciantes em análise de malware.

Ransomware Ragnarok publica desencriptador

O grupo de ransomware Ragnarok (Asnarök) anunciou o fim de suas atividades e publicou um utilitário gratuito para recuperar arquivos criptografados.

Windows: veja a evolução do principal sistema operacional do mundo

Para relembrar o histórico de versões, elaboramos uma linha do tempo mostrando a evolução do software. Confira, a seguir, o histórico das principais edições do Windows.

O que é um trojan?

Basicamente, trojan se refere a um software malicioso que se disfarça como inofensivo e que dá ao invasor acesso a um computador infectado para realizar outras ações mal intencionadas.

Qual tecla devo apertar para acessar a BIOS do meu computador?

Para acessar, basta apertar uma tecla específica num determinado momento da inicialização do computador. Algo simples, não fosse a dificuldade em determinar que momento é esse e que tecla exatamente é essa - afinal de contas, cada fabricante adota uma diferente.

Adeus, Windows 7: Microsoft registra onda de usuários atualizando seus computadores

Relatório mostra que milhares de usuários estão atualizando os seus sistemas para versões mais recentes do sistema da Microsoft: O Windows 10.

Microsoft registra patende de ChatBoot capaz de imitar pessoas já falecidas

Este é o futuro do atendimento ao cliente ou uma maneira realmente assustadora de honrar entes queridos que morreram? Talvez os dois!

Microsoft está desenvolvendo uma nova ferramenta de linha de comando disk usage para o Windows 10

A Microsoft está trabalhando em uma nova ferramenta que permitirá aos usuários e administradores avançados descobrir rapidamente quais arquivos e diretórios estão ocupando espaço no disco rígido.

Por que os backups não são suficientes

Uma estratégia de segurança eficaz contra ransomware requer boas soluções de proteção, conscientização dos funcionários e backups adequados.

É hora de ficar “perto” de quem amamos, mas com segurança

Este ano, por conta da pandemia, muitas pessoas estão comemorando o Ano Novo de forma virtual. No entanto, não podemos esquecer a importância de usar a comunicação digital com segurança.

Ataques ao RDP: número de computadores vulneráveis diminui no Brasil

Apesar de ser o país mais afetado em toda a América Latina, o Brasil teve uma queda no número de computadores com o RDP exposto na Internet.

Microsoft está trabalhando em um subsistema Android para Windows 10

A Microsoft está supostamente criando um subsistema, semelhante ao Windows Subsystem para Linux, que permite que aplicativos Android sejam executados no Windows 10

O que é um gerenciador de senhas e qual devo escolher?

Um gerenciador de senhas pode tornar sua vida digital mais simples e segura. Existe alguma desvantagem em depender de um software para criar e armazenar suas senhas?

A Microsoft quer revigorar a interface de usuário do Windows 10 no próximo ano

Microsoft planeja grande atualização da interface do Windows 10 em 2021 com codinome Sun Valley

Fabricante de vacina contra a Covid?19 sofre violação de dados

Após o incidente, a farmacêutica Dr. Reddy’s foi forçada a isolar todos os seus data centers e suspender sua produção em fábricas no Brasil, Estados Unidos, Reino Unido, índia e Rússia.

Microsoft lança versão do Edge para Linux

A Microsoft lançou uma versão de pré-visualização do Edge em seu Canal Dev que roda no Linux.

Criminosos vendem acesso a imagens capturadas de mais de 50 mil câmeras

Os pacotes de imagens e vídeos estão sendo vendidos na Internet por US$ 150.

Instalação do Windows 10 deve passar por sua maior transformação em anos

A Microsoft está trabalhando em uma mudança importante no setup do Windows 10, que pode alterar a forma como o sistema operacional é configurado em sua primeira execução

Novos cursos online sobre cibersegurança são lançados neste mês

Assim como nos últimos meses, a plataforma Cybrary lançou sete novos cursos online que estarão disponíveis gratuitamente até o dia 31 de outubro

Confira 100 certificações gratuitas em TI para alavancar seu currículo

Listamos certificações gratuitas oferecidas por grandes companhias do mercado de TI para quem procura recolocação ou aprimorar os conhecimentos em um ambiente tão incerto e concorrido.

8 ferramentas de adequação à Lei Geral de Proteção de Dados (LGPD)

Uma abordagem mais direta sobre quais ferramentas podem ajudar sua empresa a proteger melhor os dados e, consequentemente, não sofrer com as sanções da LGPD

Vulnerabilidade Zerologon ameaça controladores de domínio

A vulnerabilidade CVE-2020-1472 no protocolo Netlogon, também conhecido como Zerologon, permite que invasores sequestrem o controle de domínios

Como diferenciar identificação, autenticação e autorização

Explicamos como a identificação, autorização e autenticação diferem e por que a autenticação de dois fatores é necessária

Microsoft testa com sucesso datacenter mergulhado no mar

Datacenter subaquático do Project Natick ficou mais de um ano no mar e trouxe resultados animadores para Microsoft

Microsoft Edge supera Google Chrome em testes de bateria e velocidade

Navegador da Microsoft se saiu melhor na maioria dos testes de velocidade frente aos principais rivais

O Windows 95 faz 25 anos hoje

Há 25 anos, pessoas faziam filas em lojas dos EUA para comprar o novo sistema operacional da Microsoft

Computadores quânticos e criptografia para iniciantes

Vamos mostrar como a criptografia protege seus dados e os motivos pelos quais os computadores quânticos podem mudar tudo o que conhecemos hoje

Windows: chaves de ativação baratas são confiáveis?

As chaves de ativação que vemos por aí costumam ser bem mais baratas que as originais da Microsoft, mas como isso funciona?

Como executar aplicativos Android no seu PC Windows

A Microsoft encontrou uma maneira de trazer os aplicativos Android em seu telefone para o seu PC, através do aplicativo Seu Telefone

Zyxcel lança Access Point com Wi-fi 6 para projetos empresariais

Multinacional taiwanesa especializada em soluções de conectividade e redes corporativas, anuncia a chegada de seu novo access point no mercado brasileiro

FBI alerta sobre os riscos de segurança de continuar usando o Windows 7

A Agência enviou um alerta a empresas sobre os riscos de continuar usando o Windows 7 como sistema operacional

De incidente a resolução: Passos essenciais para sobreviver a um ataque cibernético

Qualquer fenômeno observável no seu ambiente acontecendo em servidores, roteadores, switches e outras infraestruturas pode gerar alertas importantes. Mas você montou seus sistemas para detectar esses eventos? E agora que um aconteceu, o que você vai fazer sobre isso?

Brasileiros ignoram riscos de ataques contra roteadores domésticos

Estudo aponta ainda que 23% dos usuários latino-americanos desconhecem como funciona a Internet das Coisas (IoT)

Quase 40% dos profissionais brasileiros desconhece riscos de ciberataque

Pesquisa revela ainda que a maior parte dos funcionários não conhece os termos ransomware e phishing

Tudo o que você precisa saber sobre ataques de engenharia social

Conheça a ameaça cibernética em ascensão, que nenhum firewall ou proteção contra vírus pode bloquear: engenharia social

8 maneiras que as tecnologias digitais podem nos ajudar a nos preparar para futuras pandemias

Hoje, com tecnologias digitais como reuniões virtuais, machine learning, inteligência artificial, nuvem móvel, big data e muitas outras, tornou-se possível estar mais preparado para qualquer pandemia futura. Neste artigo, abordaremos algumas áreas em que a tecnologia digital pode ajudar nessa luta

Profissionais de cibersegurança nunca foram tão necessários

Nunca se trocou tanta informação, fazendo a internet se tornar ainda mais atraente para os criminosos virtuais. Por isso, o mercado percebeu o quanto ainda carece de profissionais especializados

Claro anuncia 5G no Brasil antes do leilão da Anatel

Com uso de tecnologia de compartilhamento de espectro, Claro vai oferecer experiência até 12 vezes mais rápida aos seus clientes

Windows File Recovery: Microsoft lança app que recupera arquivos

Disponível para Windows 10, Windows File Recovery recupera arquivos deletados, mas funciona apenas com linha de comando

11 vírus famosos que marcaram a história dos computadores

Veja a lista dos mais famosos programas maliciosos, entre eles o Creeper, que foi o primeiro vírus a atacar um PC

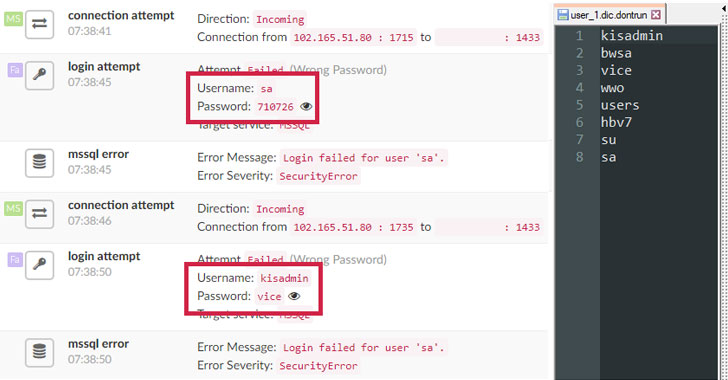

Artigo: Saiba o que é um ataque de força bruta e como funciona

Veja neste artigo o que é um ataque de força bruta, como criminosos utilizam diversas técnicas para descobrir a senha de outros usuários e como se proteger desse tipo de prática

Punições da LGPD só serão aplicadas a partir de agosto de 2021

A lei, que estabelece nova data para aplicação de sanções por violações da Lei Geral de Proteção de Dados (LGPD), foi publicada no Diário Oficial da União.

Ataques usando acesso remoto crescem 330% no Brasil

Número de ataques diários de força bruta à ferramenta RDP passou de 402 mil no início de fevereiro para 1,7 milhão em abril

Falso descriptografador de ransomware instala ransomware adicional

O que é pior do que sofrer um ataque de ransomware? Ter seus arquivos já criptografados novamente, por um ransomware completamente diferente. Isso é exatamente o que acontece com as vítimas de um falso decrpytor de ransomware STOP Djvu, atualmente circulando na internet

Cuidados que devem ser tomados com usuários que estavam em Home Office

Especialistas alertam para os cuidados com a segurança que as empresas devem ter no momento de migrar as máquinas do Home Office para o ambiente corporativo

Brasil é líder em empresas atacadas por ransomware na epidemia

Cibercrime aproveitou a transferência de funcionários para regime de home office para intensificar ataques

Microsoft Editor: o novo corretor ortográfico para Edge e Chrome

As correções gramaticais são aplicadas em qualquer site, facilitando a escrita de e-mails, publicações em redes sociais e comentários em portais de notícia ou vídeos.

São Sebastião usa drone para identificar possíveis infectados

Além da câmera térmica, drone tem um alto-falante e, ao encontrar aglomerações de pessoas, dispara mensagens alertando os grupos sobre a necessidade de dispersão.

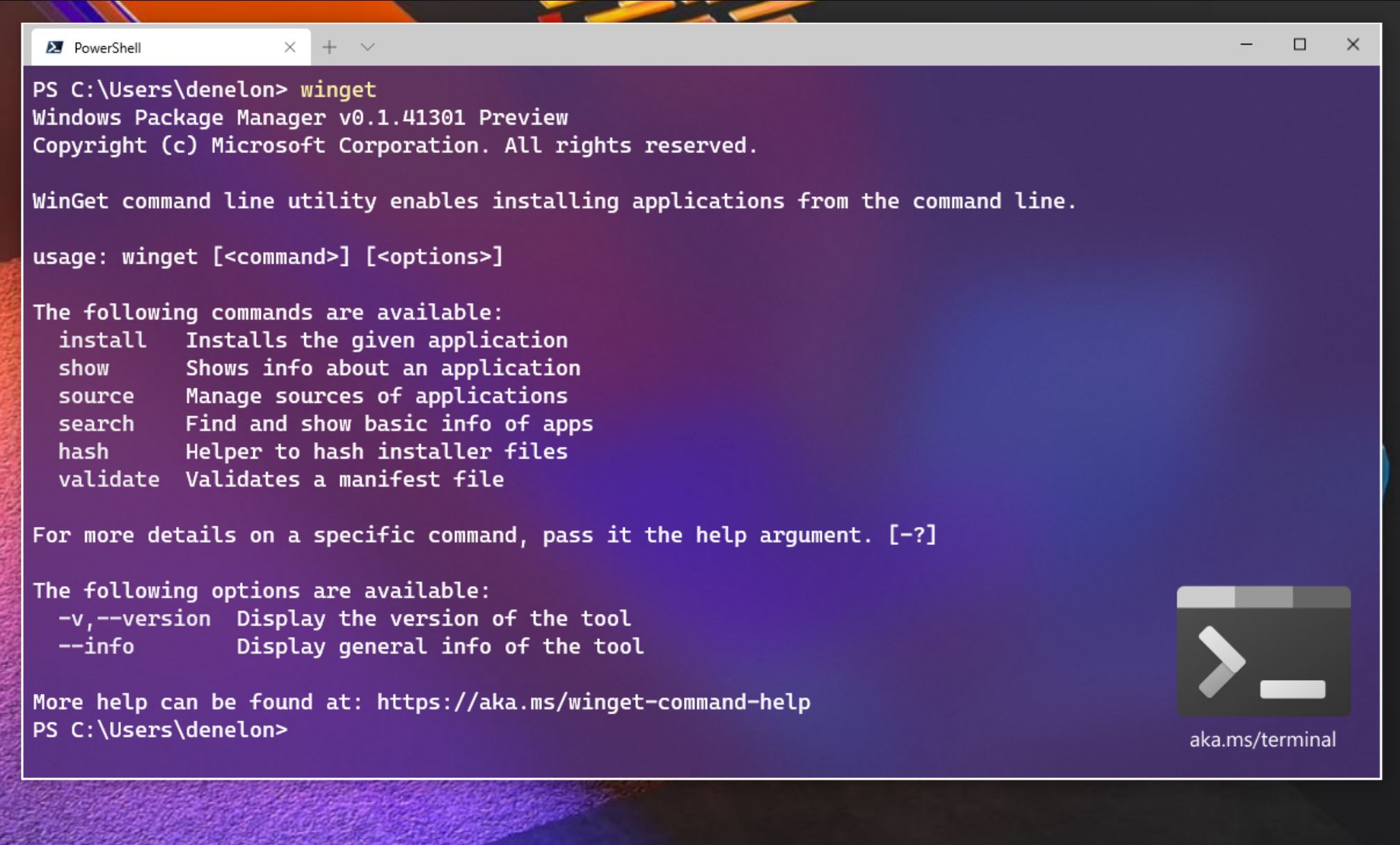

Microsoft anuncia o Windows Package Manager, uma nova maneira de instalar ferramentas facilmente no Windows

A Microsoft anunciou uma nova prévia do Windows Package Manager, uma ferramenta de linha de comando que permite instalar suas ferramentas favoritas de forma rápida e fácil

Por que pequenas empresas de contabilidade precisam de segurança cibernética e proteção de dispositivos?

Reconhecer que a segurança cibernética "interna" é uma necessidade absoluta e não é suficiente confiar em provedores de serviços de aplicativos é o caminho o sucesso na segurança dos dados. Neste artigo abordaremos como garantir a proteção dos dados da sua empresa.

Ransomware: Danos colaterais

Além dos seus alvos principais, ransomware estão infectando alguns dispositivos incomuns

Artigo: Introdução aos computadores quânticos

Explicaremos como funcionam os computadores quânticos com a ajuda de gatos e lâmpadas

Melhores softwares de criptografia em 2020: BitLocker, FileVault, Guardium e muito mais

Quando a coleta de dados em massa e a análise de big data explodiram no cenário da tecnologia, a segurança muitas vezes ficou pra trás, infelizmente, mas a criptografia pode ajudar a proteger as informações armazenadas, recebidas e enviadas. Veja como nesse artigo.

SP lança Poupatempo Digital para emitir documentos pelo celular

App do Poupatempo Digital disponibiliza mais de 60 serviços públicos do Governo do Estado de São Paulo pelo celular, para que cidadãos resolvam solicitações sem sair de casa

Facebook testa aplicativo que fornece internet gratuita

Facebook planeja expandir o acesso à internet em áreas remotas e países em desenvolvimento, a rede social tenta há bastante tempo se colocar como um provedor de inclusão digital e o projeto já está em fase de testes

Fundação disponibiliza guia com orientações sobre a Lei Geral de Proteção de Dados

A Fundacred, fundação sem fins lucrativos, disponibilizou um guia gratuito com orientações para as empresas se adequarem a Lei Geral de Proteção de Dados (LGPD)

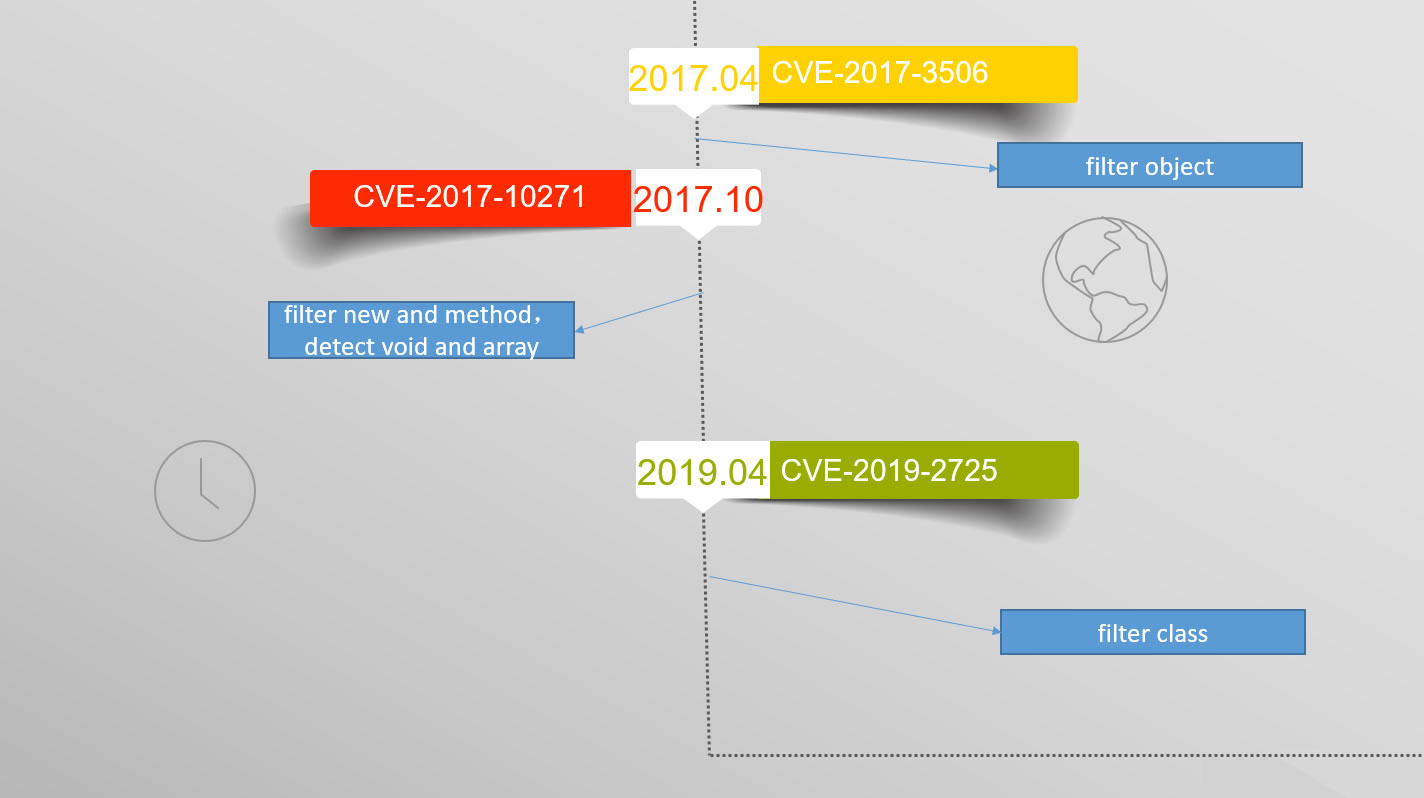

Servidores que executam WebLogic da Oracle estão na mira de hackers

A Oracle alerta para ataques que exploram uma vulnerabilidade recentemente corrigida em servidores WebLogic, cujo código de explorarção está disponível no GitHub

Criminosos liberam 750.000 chaves de descriptografia

Nunca desista da possibilidade de ter de volta seus dados criptografados por ransomware. Mesmo que você não seja capaz de pagar o resgate aos criminosos, e mesmo que não tenha um backup, ainda pode haver esperança.

Governo adia vigência da LGPD para maio de 2021

A lei entraria em vigor em agosto. A alteração consta na Medida Provisória 959 publicada em edição extra do Diário Oficial da União desta quarta-feira (29/4)

5 maneiras de melhorar seu WiFi

Seu Wi-Fi está instável? Escrevemos este artigo com dicas fáceis que podem facilmente resolver o problema

28 antivírus estavam sendo “enganados” e excluindo arquivos importantes

Vinte e oito dos principais softwares antivírus do mercado estavam suscetíveis a um método de exploração de acordo com o estudo de um grupo de pesquisadores de segurança

Como usar o aplicativo “Assistência Rápida” do Windows 10 para suporte remoto ao PC

Uma ferramenta de acesso remoto incorporada ao Windows 10 facilita a ajuda de um colega, amigo ou familiar com seu PC.

Falsificação de impressões digitais, difícil, mas não impossível

Pesquisadores descobriram uma maneira de falsificar impressões digitais para enganar muitos dispositivos, embora isso tenha exigido muito esforço.

Vazam documentos da Fundação Gates, OMS e Instituto de Virologia de Wuhan

A Fundação Bill Gates, a Organização Mundial da Saúde (OMS) e Instituto de Virologia de Wuhan teriam sido invadidos por hackers nesta terça-feira (22)

8 erros comuns de pequenas e médias empresa e como corrigi-los

Quando falamos de segurança da informação, temos visto os mesmos erros comuns a muitos negócios. Veja nesse artigo como detectar essas falhas no seu ambiente e como resolver.

COVID-19: New Jersey precisa urgentemente de programadores COBOL

A demanda se deve ao fato de utilizarem sistemas de seguro-desmprego de 40 anos que estão atualmente sobrecarregados

40% das empresas brasileiras não têm política de cibersegurança

Pesquisa revela riscos que empresas e funcionários estão expostos por não implementarem adequadamente medidas de proteção contra golpes online

Adivinhe qual o sistema operacional mais vulnerável

Linux e Android superam falhas de segurança do Windows. E mais: falha criptográfica nas porta de veículos e novas técnicas de deepfakes

Correção para CVE-2020-0796: Vulnerabilidade no protocolo SMB

Entre e faça o download do patch para a vulnerabilidade crítica recém-descoberta CVE-2020-0796 no protocolo de rede SMB 3.1.1 e veja algumas dicas de como manter seu ambiente seguro

Coronavírus: Home office e segurança

O que considerar ao orientar funcionários a trabalharem de casa

As armadilhas de ser um influenciador: o que os pais devem saber e fazer

Seu filho sonha em se tornar uma celebridade do YouTube ou Instagram? O estilo de vida do influenciador não é tão perfeito quanto pode parecer

Programa oferece 10 mil bolsas em cursos de TI para mulheres

Os cursos são online com carga horária de 80 horas e certificado de conclusão. As alunas terão aulas de Javascript, HTML, banco de dados, entre outras tecnologias essenciais do mercado

Assistentes de voz podem ser hackeados com ondas ultrassônicas

Com acesso a mensagens de texto e a capacidade de fazer telefonemas fraudulentos, criminosos podem causar mais danos do que você pensa

Em vez de pagamento de resgate, cibercriminosos exigem nudes

Foi descoberto um novo tipo de Ransonware, que bloqueia os computadores das vítimas, mas em vez de exigir dinheiro para desbloquear, ele exige fotos íntimas.

Nova vulnerabilidade de criptografia Wi-Fi afeta mais de um bilhão de dispositivos

Uma nova vulnerabilidade de hardware de alta gravidade que reside em alguns chips wifi largamente utilizados, coloca em risco dados em redes sem fio

Detecções de Ransomware aumentaram 10% em 2019

A Trend Micro bloqueou mais de 52 bilhões de ameaças cibernéticas únicas em 2019, das quais 61 milhões eram ransomware, de acordo com seu relatório anual

Fim do Windows 7: O que fazer a respeito

Fim do suporte para o Windows 7 é um bom motivo para analisar cuidadosamente sua infraestrutura de informação e identificar pontos fracos.

É hora de desconectar o RDP da Internet

Os ataques através do BlueKeep exploram as conexões diretas RDP. Está na hora de fazer uma análise no seu ambiente, mudar as políticas de acesso e cortar o mal pela raiz.

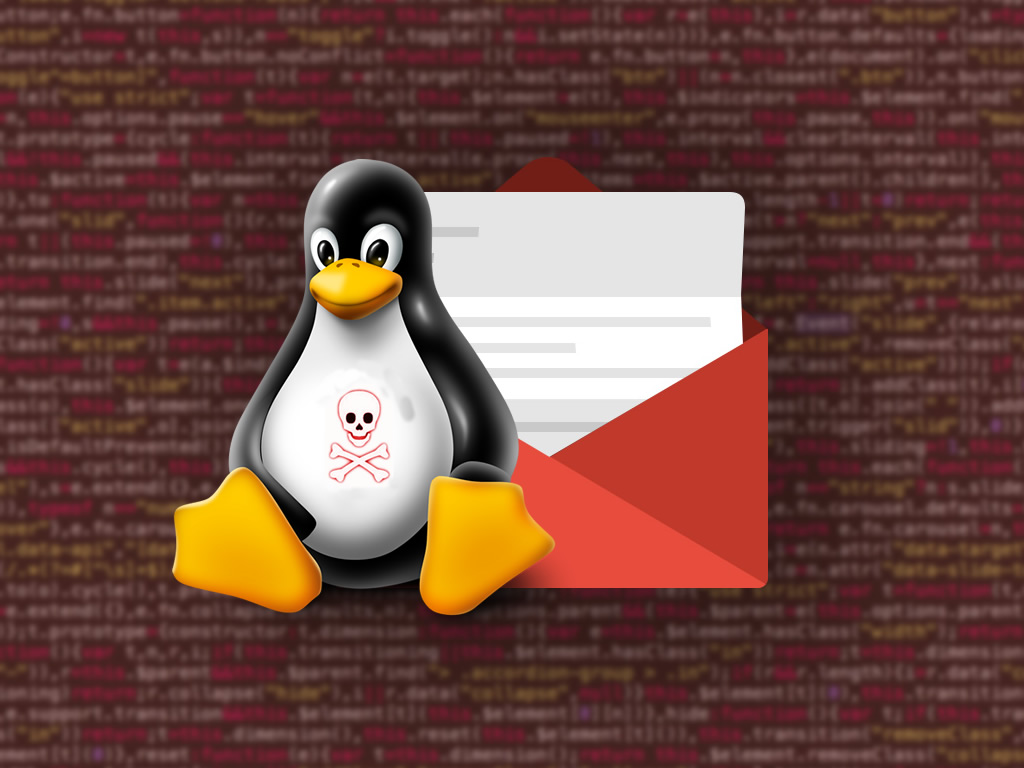

Linux e malware: você deve se preocupar?

Código malicioso não é motivo para preocupação no Linux, certo? Segure seus pinguins e veja como os malwares para Linux estão ganhando os holofotes e manchetes

Como os anunciantes sabem os apps que você utiliza

Explicamos sobre os identificadores de dispositivos e anunciantes que espionam suas atividades pelos apps Android, e se é possível limitar esse monitoramento

ARTIGO: Segurança do usuário - Windows vs Linux

Com tantas ameaças no mundo conectado, saiba como habilitar recursos do Windows que garantem mais segurança no seu PC

5 golpes a serem observados nesta temporada de compras

A Black Friday e a Cyber Monday estão chegando e os golpistas estão se preparando para inundá-lo com ofertas falsas

Seu computador está lento? Saiba o que pode fazer para resolver o problema

Computador lento? Entenda algumas razões do porquê e como solucionar seguindo algumas dicas simples, mais muito importantes

5 dicas sobre como impedir ataques de ransomware

Os especialistas acreditam que o ransomware se torne mais sofisticado à medida que os hackers evoluem tão rapidamente quanto a tecnologia. Neste artigo abordaremos algumas medidas para impedir que estes ataques ocorram.

Aliança para combater os softwares espiões

O stalkerware é um problema não apenas para as vítimas, mas também para os fornecedores de segurança.

Seis etapas cruciais da resposta a incidentes | Um cuidado crítico para as empresas

Conheça essas seis etapas para resposta a incidentes e os cuidados que se deve ter no ambiente corporativo

Como gerenciar as configurações de privacidade do Gmail e proteger suas informações

Não se esqueça de levar sua privacidade em consideração. O Gmail e o Google oferecem várias opções de segurança e privacidade para você considerar.

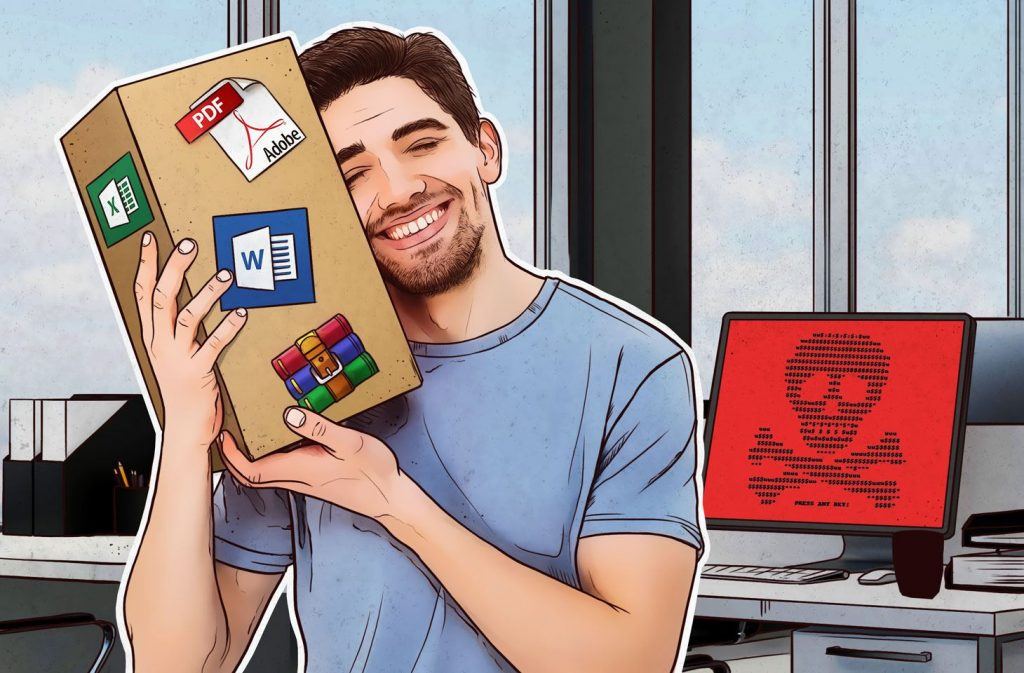

Hábitos de download seguros: o que ensinar aos seus filhos

Mesmo se você for cuidadoso com downloads, é provável que seus filhos sejam menos cautelosos. Veja como você pode ajudá-los - e toda a sua família - a ficarem seguros.

Microsoft começa a incomodar os usuários do Windows 7 Pro sobre o fim do suporte

À medida que se aproxima o prazo de final de suporte de janeiro para o SO antigo, a Microsoft está intensificando os esforços para fazer com que os usuários migrem para o Windows 10

Kaspersky fará demos de ciberataques em tempo real. Inscreva-se!!!

O evento contará também com demonstrações de como automatizar os processos de segurança nas empresas e aumentar a eficácia de centros operacionais de segurança

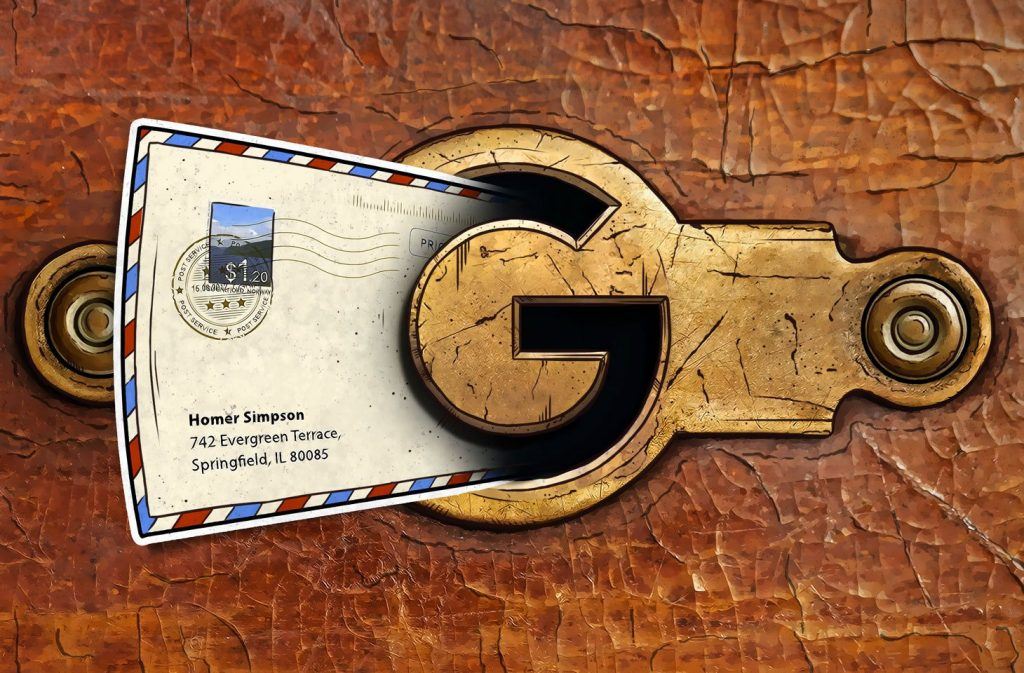

Comprometimento de e-mails corporativos pode custar milhões

Saiba como evitar se tornar vítima de ataques a caixas de e-mail

Artigo: Protegendo o cenário cada vez mais complexo da computação do usuário final

Ironicamente, as reações instintivas destinadas a proteger ainda mais uma organização acabam colocando-a em maior risco

Windows 10 Insider já permite atender ligações de celular Android no PC

Aplicativo Seu Smartphone integra Windows ao Android e agora já funciona com chamadas

Um antivírus é necessário para o seu Mac?

Os Mac têm uma gama variada de ferramentas incorporadas para proteger o sistema contra uma infecção por malware. Mas será que são suficientes?

Como um GIF pode permitir que um hacker veja suas mensagens do WhatsApp

Uma brecha na segurança pode permitir que hackers bisbilhotem seu histórico de conversas apenas fazendo com que você abra uma imagem GIF.

Dados corporativos: backups nunca são demais

Muitos acreditam que manter o backup em um serviço de armazenamento em nuvem é suficiente para garantir a segurança dos dados. Não se engane, pois um provedor como qualquer outra empresa, pode ser vítima de ataques.

Falhas de acesso remoto encontradas em roteadores populares, dispositivos NAS

Em quase todas as unidades testadas, os pesquisadores atingiram seu objetivo de obter acesso remoto em nível de root

"Excluir para todos" do WhatsApp não exclui arquivos de mídia enviados para usuários do iPhone

Por engano enviou uma foto para alguém via WhatsApp que você não deveria ter? Se for para alguém que usa iPhone, já era!

Milhões de usuários do Windows 7 ainda expostos

Em cinco meses, a Microsoft deixará de emitir patches gratuitos para o Windows 7. No entanto, milhões de usuários de PC ainda estão usando o sistema operacional e não fizeram nenhum plano de atualização.

Como ativar a proteção de Ransomware no Windows 10

Veja como habilitar esse recurso nativo do Windows que ajuda a proteger seus dados contra ransonware e o mais importante: DE GRAÇA!!!

Atualização do Windows 10 1903 KB4515384 afeta a qualidade do áudio nos jogos

A atualização está causando problemas na qualidade de áudio em vários jogos, de acordo com vários relatos de usuários

Você sabia que Sexta-Feira 13 também foi um vírus que infectou PCs mundo afora?

Em tempos de sywares, phishing spoofings e outros cibergolpes, dá saudade da época onde a maior preocupação era com vírus que comprometiam o desempenho do PC.

Funcionários da Microsoft zombam do Windows Vista em musical. Assista!

Nem o Windows Phone foi poupado na brincadeira feita de forma voluntária por 150 funcionários da Microsoft

Servidores Linux sob ataque do ransomware Lilocked

Uma vez infectados, os dados da vítima são criptografados com a extensão de arquivo .lilocked

Microsoft remove dois blocos de atualização do Windows 10 1903

Após resolver os problemas conhecidos por trás deles em 30 de agosto com o lançamento da atualização cumulativa opcional KB4512941, Microsoft remove 2 blocos de atualização do Windows 10 1903

O servidor de email mais popular do mundo atingido por um bug de segurança

Patch secreto desenvolvido para servidores Exim

Empresas só pedem ajuda depois de serem vítimas de ciberataque

Quase 60% das solicitações de resposta a incidentes de segurança processadas por especialistas foram feitas depois que as organizações foram vítimas de ataques

Servidor da Tesla cai deixando alguns motoristas trancados para fora do carro

Já imaginou ficar trancado pra fora do carro porque o servidor caiu? Foi isso que aconteceu com alguns proprietários de carros da Tesla

A Microsoft parece ter enviado uma atualização do Windows 10 com falhas, mesmo após comentários negativos do Insider

Usuários inscritos no Windows Insider relataram alto uso da CPU pelo SearchUI.exe, parte da Cortana, mas mesmo assim a atualização foi liberada sem correção.

Microsoft apoia adoção do exFAT no kernel Linux

Em breve isso permitirá o desenvolvimento de implementações interoperáveis e em conformidade

Internauta brasileiro sofre 22 ataques por segundo

Analistas de segurança listaram os países com mais tentativas de ataques na América Latina. O líder é o Brasil

5 maneiras de manter seu local de trabalho seguro no mundo on-line

Neste artigo abordaremos algumas formas de manter sua empresa ou ambiente de trabalho seguros

IBM instalará primeiro datacenter multirregião da América Latina em São Paulo

A previsão é que a central de dados esteja em operação até o fim de 2020

Microsoft avisa administradores do Windows 10: Não há mais patches para 1703 depois de 9 de outubro

O Windows 10 Enterprise e Education versão 1703 está chegando ao fim da vida útil.

iOS 12.4.1: Atualização corrige vulnerabilidade de jailbreak que a Apple reintroduziu acidentalmente

No início deste mês, pela primeira vez em anos, os hackers conseguiram encontrar uma forma de desbloquear iPhones e iPads executando a versão mais recente e totalmente atualizada do iOS

O que é um ataque de UEFI e como isso pode afetar seu computador?

Você sabia que o mundo viu o primeiro ataque conhecido ao UEFI no ano passado? Saiba mais sobre o que isso significa para o seu negócio

O primeiro tipo de spyware que infiltrou no Google Play

Uma análise da ESET apresentou o primeiro spyware conhecido que é construído na ferramenta de espionagem de código aberto AhMyth e apareceu no Google Play duas vezes

A Microsoft fornece políticas de grupo para o controle corporativo de atualizações do Edge

Os administradores de TI poderão usar as políticas para gerenciar, implantar e atualizar o novo navegador para sua força de trabalho corporativa.

Malware rouba as informações de preenchimento automático do navegador

Criminosos podem obter informações salvas no seu navegador se o seu computador estiver infectado por um stealer (malware que rouba informações, incluindo a dos navegadores)

Smartphones escutam escondidos: fato ou ficção?

É aquela velha história: alguém conversa com um amigo sobre determinado assunto, em seguida, um anúncio sobre o tema aparece na tela do smartphone. Mas será que isso é realmente possível?

Apple pagará até 1 milhão para hackers que relatarem vulnerabilidades

A Apple acaba de atualizar as regras de seu programa de recompensas de bugs anunciando algumas mudanças importantes durante um briefing na conferência de segurança anual da Black Hat, ontem

Especialista divulgou publicamente uma vulnerabilidade no KDE

Um especialista em segurança publicou uma PoC mostrando uma vulnerabilidade na estrutura do KDE

Computador lento demais? Veja como resolver no Windows 10

Seu computador com Windows 10 anda lento demais? Confira 13 dicas para resolver este problema, que pode ser causado por vários fatores

Pesquisadores descobrem novas maneiras de hackear senhas de WiFi protegidas por WPA3

Vulnerabilidades severas que podem permitir que invasores hackem senhas WiFi protegidas por WPA3 foram descobertas

Ransomware Android se espalha através de links e SMS

Uma nova variedade de ransomware está sendo distribuída para usuários do Android por meio de fóruns on-line e mensagens SMS

Acesso remoto para os cibercriminosos

Os cibercriminosos usarão todos os tipos de pretextos para acessar seu computador. Desde a resolução de problemas técnicos até, ironicamente, a investigação de cibercrimes.

Brecha no LibreOffice permite que seu computador seja controlado remotamente

A falha pode permitir quecomandos Python sejam executados remotamente no seu computador

Atualização cumulativa corrige problema de latência de DPC no Windows 10 1903

A atualização cumulativa mais recente da Microsoft para o Windows 10 1903 adicionou uma correção para o problema de latência do DPC

Hackers estão explorando o Active Directory

Criminosos estão abusando de implementações mal gerenciadas do Microsoft Active Directory

Ativando o SSH no Prompt de Comando do Windows 10

O SSH Windows 10 Command Line é um novo recurso incluído em uma atualização. Ele é usado principalmente pelos administradores de rede para gerenciar sistemas e aplicativos remotamente

Como proteger seu smartphone contra hackers

Embora não possamos mais ficar sem nossos smartphones hoje em dia, temos que ser extremamente cuidadosos, porque eles podem ser muito mais vulneráveis ??do que poderíamos imaginar

FinSpy: spyware comercial para Android, iOS, Windows e MacOS

O FinSpy (também conhecido como FinFisher) é um spyware desenvolvido e legalmente vendido há algum tempo. No ano passado, foi detectado em dezenas de dispositivos móveis

Trojan TrickBot está sendo distribuído como atualização de navegadores

Um falso site do Office 365 criado por agentes maliciosos foi descoberto distribuindo um Trojan visando roubo de senhas

Um novo backdoor atacando usuários Linux

Apelidado de EvilGnome , o malware foi projetado para capturar imagens da área de trabalho, roubar arquivos, capturar gravação de áudio do microfone do usuário, bem como baixar e executar outros módulos maliciosos de segundo estágio.

Suporte técnico remoto, um fator de risco para empresas

Seus funcionários instalam e configuram softwares empresariais por conta própria? É importante explicar como eles podem colocar a empresa em risco ao conceder acesso remoto a estranhos.

Hackers podem manipular arquivos de mídia que você recebe via WhatsApp e Telegram

Se você acha que os arquivos de mídia que você recebe em seus aplicativos de mensagens seguras e criptografadas de ponta a ponta não podem ser adulterados, é necessário pensar novamente

Microsoft prevê políticas de grupo para gerenciamento do Edge em redes com domínio

Na esperança de atrair o interesse dos administradores de TI, a Microsoft está oferecendo uma prévia das políticas de grupo que podem ser usadas para gerenciar o Edge

Oracle lança atualizações críticas

A Oracle lança hoje (16/07/2019) uma Atualização de Correção Crítica que incluirá sete novas correções para o servidor de banco de dados Oracle

Bug do Windows 10 1903 pode mostrar tela preta na área de trabalho remota

A Microsoft adicionou um novo bug à lista de problemas conhecidos no Windows 10 1903 sobre as conexões da Área de trabalho remota

Microsoft adiciona detecção automática de phishing ao Microsoft Forms

A Microsoft está lançando a detecção proativa de phishing do Microsoft Forms para melhorar a segurança do produto

O Brasil está na vanguarda de um novo tipo de ataque de roteador

Mais de 180.000 roteadores no Brasil tiveram suas configurações de DNS alteradas no primeiro trimestre de 2019

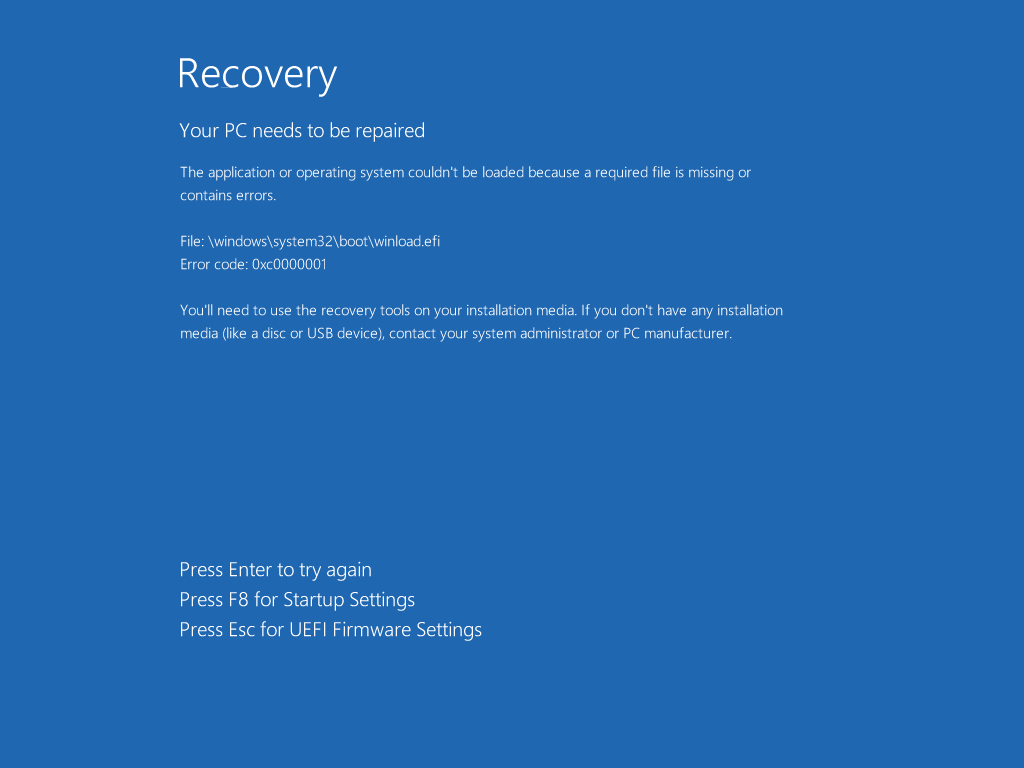

Falha no Windows Server impede que sistema inicialize, apresentando erro 0xc0000001

Servidores utilizando Windows Server recentemente foram atingidos por um novo bug. Os computadores afetados que executam o Windows Server não conseguem inicializar apresentando erro 0xc0000001

Huawei registra um novo sistema operacional móvel - Harmony

A LetsGoDigital informa que a Huawei registrou um novo sistema operacional móvel chamado Harmony no dia 12/07/2019

Trump não pode bloquear usuários no Twitter, decide corte americana

Para a Justiça americana, Trump viola a Primeira Emenda à Constituição dos EUA ao bloquear usuários no Twitter

Depois da biblioteca JavaScript jQuery, a falha Prototype Pollution afeta todas as versões da biblioteca Lodash

Lodash, uma popular biblioteca npm, é afetada por uma falha de segurança de alta severidade chamada Prototype Pollution. A biblioteca Lodash é usada por mais de 4 milhões de projetos apenas no GitHub

O que é um rootkit? Detecção e Prevenção

Saiba tudo sobre rootkit, o que é, como detectar e como se prevenir contra ataques desse tipo de ameaça

Novo ransonware ataca dispositivos NAS (Network Attached Storage)

Uma nova família de ransomware foi encontrada tendo como alvo os dispositivos NAS (Network Attached Storage) baseados em Linux

Instabilidade no Facebook mostra como a rede social lê suas imagens

Quer ver como a inteligência artificial do Facebook identifica e julga suas fotos publicadas? É um pouco assustador.

Diretor de TI demitido após ataque de Ransonware

O diretor de TI do Lake City Council, na Flórida, foi demitido depois de um ataque de ransomware que resultou na “paralisação” da cidade por três semanas

Instagram, WhatsApp e Facebook passam por instabilidade nesta quarta (3)

Vários usuários dos serviços reclamam que não estão conseguindo enviar mensagens, publicar fotos ou ver as atualizações nas plataformas.

Microsoft “anuncia” Windows 1.0 em comercial que lembra Stranger Things

O teaser é curto e relembra todas as versões do sistema operacional, até chegar ao Windows 1.0, com a seguinte frase na descrição: “novíssimo Windows 1.0, com MS-DOS Executivo, Relógio e muito mais”.

Principais navegadores da web 2019

O navegador da Mozilla continuou em queda em junho, e até mesmo o Chrome deu um passo para trás. O Microsoft Edge ganhou terreno, alcançando seu ponto mais alto de todos os tempos

Nova versão do malware WannaLocker para smartphones tem como alvo bancos no Brasil

O pesquisador de ameaças, Nikolaos Chrysaidos, rastreou uma nova versão do malware que combina spywares, Cavalos de Troia de acesso remoto e malwares bancários

Seu navegador é seguro? Veja como proteger seu navegador contra ataques!

Explorer, Mozilla Firefox, Google Chrome e Opera, não importa qual navegador da Web você usa, aqui está o que você precisa saber para protegê-los contra ataques

Google anuncia DNS sobre HTTPS

O Google finaliza seu serviço DNS-over-HTTPS avançando em direção a um mundo em que as solicitações de DNS são enviadas via HTTPS e não UDP ou TCP

Quais são os quatro tipos de arquivo mais perigosos?

Todos os dias, milhões de mensagens de spam são enviadas e, embora a maioria seja propaganda inofensiva, eventualmente um arquivo malicioso está escondido em uma das mensagens

Brasil lidera ataques de ransomware

O país ocupa o segundo lugar depois dos Estados Unidos em uma lista dos cinco mercados mais visados do mundo

Hacker rouba US $ 4,5 milhões da bolsa de criptografia Bitrue

Um misterioso hacker (ou grupo de hackers) conseguiu roubar mais de US $ 4,5 milhões em criptocorrência da Bitrue, uma plataforma de negociação sediada em Cingapura

Microsoft Edge Dev Build agora disponível para Windows 7, 8 e 8.1

A Microsoft liberou a versão do navegador Microsoft Edge baseado no Chromium para os sistemas operacionais Windows 7, Windows 8 e Windows 8.1

O bloatware é um risco de segurança para dispositivos que executam o Android e Windows

O bloatware é mais do que um aborrecimento. Pode ser um risco de segurança para milhões de dispositivos executando tudo, do Android ao Windows 10.

Nova tecnologia da Nokia promete dobrar vida útil de bateria de dispositivos

A Nokia quer dobrar a vida útil de bateria do seu smartphone enquanto o 5G fica cada vez mais próximo de se tornar realidade

Vulnerabilidades críticas no kernel do Linux afetam 8 milhões de serviços

As falhas foram identificadas e as empresas já estão trabalhando em patchs de segurança

Microsoft SQL Server Migration Assistant v8.2

Microsoft SQL Server Migration Assistant é uma ferramenta gratuita que simplifica o processo de migração do MySQL, SAP Adaptive Server Enterprise (ex-Sybase), Oracle Database, IBM DB2 e Access para o SQL Server e Azure SQL

NASA hackeada! Um Raspberry Pi não autorizado conectado à sua rede era o ponto de entrada

O JPL da NASA foi invadido em abril de 2018, com o Raspberry Pi, um computador barato usado para ensinar computação às pessoas

Ferramentas EDR e Tecnologia para Melhor Segurança do Endpoint

Veja nessa matéria o que é EDR e comoa implementação pode melhorar a segurança dos dispositivos

Artigo: O perigo das extensões de navegadores

Neste artigo vamos discutir o que há de errado com as extensões para navegadores e como você pode assegurar a proteção dos seus dispositivos

Malware Cryptomining carrega VMs Linux no Windows e no MacOS

Pesquisadores de segurança cibernética de pelo menos duas empresas revelaram detalhes de uma nova linha de malware que visa sistemas Windows e MacOS com um malware de mineração de criptomoeda baseado em Linux

Definição de phishing: o que você precisa saber

Entenda como essa forma de engenharia social rouba informações pessoais e saiba como se defender

Conheça nova interface e ícone do novo Windows Terminal

Um aplicativo de terminal moderno e rápido para usuários de ferramentas de linha de comando e shells como Prompt de Comando, PowerShell e WSL

Mais uma falha grave de Execução Remota de Código no Oracle Weblogic Server

A Oracle lançou patches de emergência para outra vulnerabilidade crítica de execução remota de código que afeta o WebLogic Server

Malware infecta hosts do Linux com Cryptominer

Um malware que explora mineração de criptomoeda foi detectado por pesquisadores de segurança, enquanto agia em hosts Linux

Minecraft é o game mais usado para mascarar malware

Pesquisa mostrou que cibercriminosos estão aproveitando a crescente onda do e-sport para distribuírem malware via cópias falsas dos jogos mais conhecidos

O que o seu endereço IP revela

Você pode estar familiarizado com o termo “endereço IP”, mas talvêz sem uma ideia clara do que realmente significa.

Wi-Fi no escritório: conveniente, mas arriscado

Quase todo escritório possui rede WiFi hoje em dia, e às vezes mais de uma no entanto, uma rede sem fio pode ser um ponto fraco na sua infraestrutura de TI

Bolsonaro diz que pode reduzir para 4% imposto sobre produtos de TI

Em mensagem pelo Twitter neste domingo (16/06), o presidente afirmou que medida é para estimular a competitividade e inovação tecnológica

O worm do Linux espalhando-se pelos servidores Exim atinge os clientes do Azure

Na sexta-feira (14/06), especialistas em segurança da Microsoft alertaram sobre um novo worm do Linux, espalhando-se via Exim, que já comprometeram algumas instalações do Azure

Artigo: Windows 7 é seguro?

Saiba como e quando atualizar seu sistema para manter seu ambiente seguro

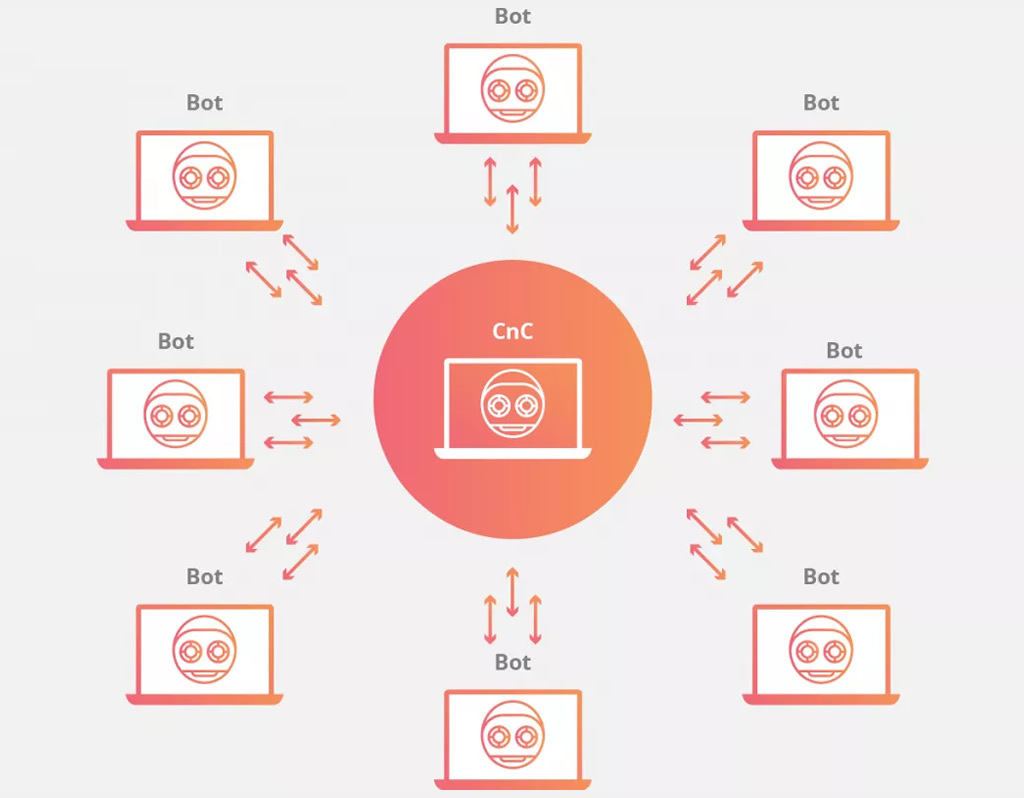

Botnet Echobot se espalha através 26 exploits, atacando Oracle e VMware Apps

O Echobot é baseado no malware Mirai, como centenas de outras botnets que surgiram quando o código-fonte tornou-se publicamente disponível

Milhões de servidores Linux sob ataque Worm através de falha no Exim

Os criminosos estão explorando uma falha crítica do Linux Exim para executar comandos remotos, baixar minas de criptografia e rastrear outros servidores vulneráveis

Windows 10 com kernel do Linux embutido está disponível para testes

A melhoria do sistema tem como destaque o uso do kernel do Linux e a mudança no modo como os binários deste interagem com a plataforma Microsoft e o hardware do PC

Um Guia para Avaliação de Vulnerabilidade de Segurança de Rede

Realizar uma avaliação de vulnerabilidade de segurança de rede regularmente é importante para qualquer organização

Cibercriminosos usam serviços do Google para spam

Spam usando os serviços do Google: Agenda, Fotos, Drive, Analytics e Forms

Telegram fica instável no Brasil em ataque DDoS

O Telegram passou por um ataque DDoS na manhã desta quarta-feira (12), afetando usuários nas Américas e especialmente no Brasil

Editores de linha de comando do Linux vulneráveis a erros de alta gravidade

Um bug que afeta os editores Vim e Neovim pode permitir que um código de trojan escape das mitigações de sandbox

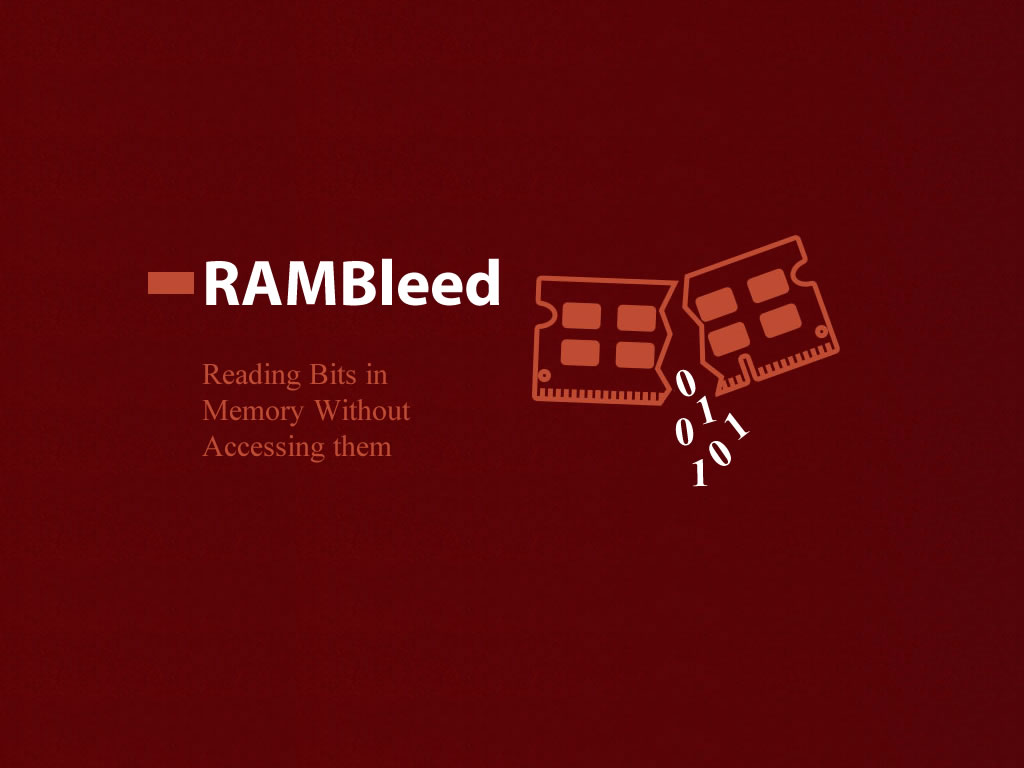

Ataque RAMBleed - Flip Bits para roubar dados confidenciais da memória do computador

Uma equipe de pesquisadores de cibersegurança revelou detalhes de um novo ataque de canal lateral na memória de acesso aleatório dinâmica (DRAM)

Saiba como detectar sistemas Windows afetados pelo BlueKeep na sua rede

Pesquisadores criaram ferramentas e scripts que podem ser usados ??para verificar se uma máquina Windows é vulnerável à vulnerabilidade do BlueKeep, para que possam ser corrigidas

Hackers implantam minerador de criptomoedas nos servidores da Oracle

A brecha foi apontada pelos especialistas da Trend Micro e estaria localizada nos servidores WebLogic da Oracle, que fornecem serviços voltados a aplicativos

Artigo: Cinco princípios básicos de cibersegurança que toda empresa deve priorizar hoje

Neste artigo, destacarei cinco conceitos básicos de segurança cibernética que toda empresa deve priorizar para manter suas informações seguras

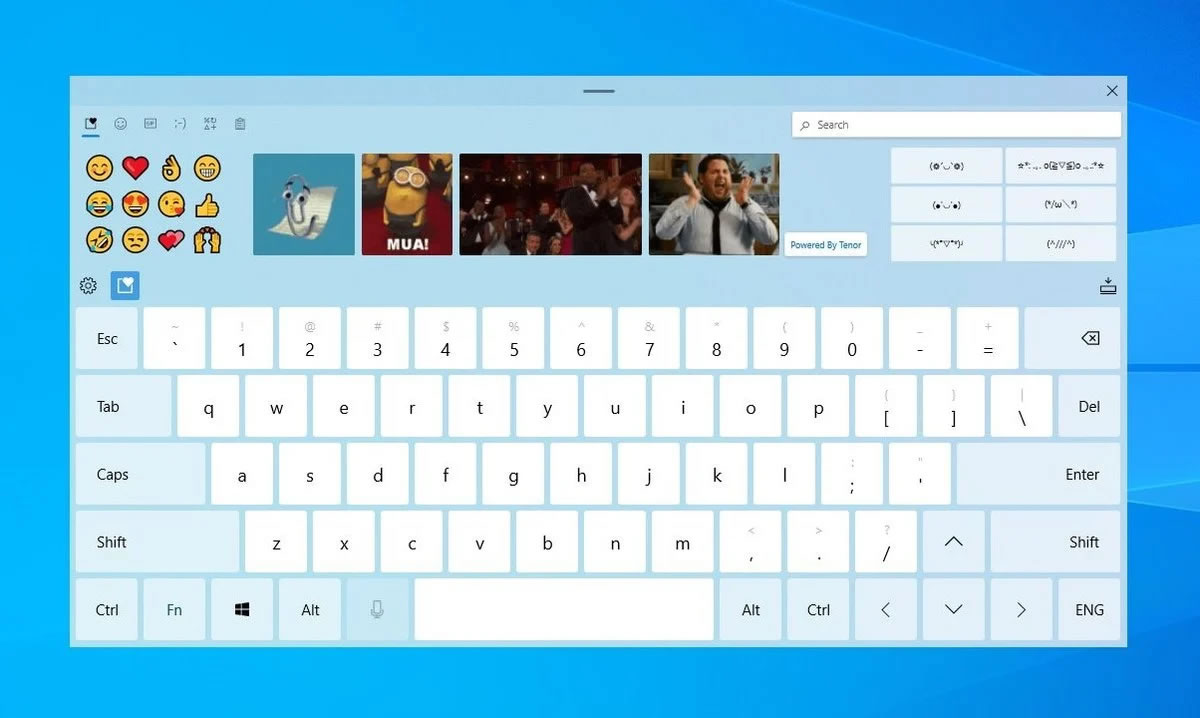

Microsoft está levando digitação preditiva para todos os aplicativos do Windows 10

Um novo recurso de digitação preditiva foi encontrado escondido nas versões mais recentes do Windows 10 20H1

Falhas de alta gravidade encontradas no VLC Player

O popular media player recebe 33 correções de erros de segurança, duas das quais são classificadas como de alta severidade

GoldBrute, mais prejudicial que o BlueKeep!

Apareceu uma botnet que tentou forçar 1,5 milhão de conexões RDP a sistemas Windows nos últimos dias

Brasil não vetará participação da Huawei no 5G brasileiro, diz Mourão

Vice-presidente Hamilton Mourão dá entrevista e garante que a participação da Huawei na implementação do 5G no Brasil não será vetada

Pesquisador publica demonstração do BlueKeep Exploit em um servidor Windows

Um pesquisador de segurança publicou uma demonstração de prova de conceito mostrando como um invasor pode explorar a chamada vulnerabilidade do BlueKeep para assumir o controle de um dispositivo Windows em questão de segundos

6 maneiras de proteger sua empresa contra fraudes on-line

Aqui estão seis maneiras práticas pelas quais as empresas podem permanecer fortes contra comportamentos e truques fraudulentos

Até a NSA está pedindo para as pessoas atualizarem seus computadores com Windows antigo

A Microsoft alertou que esta falha é provavelmente ‘wormable’, o que significa que pode se espalhar sem a necessidade de interação do usuário

Aplicativos infectados na Google Play Store: 10 milhões de downloads

Telefone lento, esquentando. Alto consumo do plano de dados. Cibercriminosos roubam dos anunciantes nos vídeos e dos usuários com a oferta de outros aplicativos.

Quais dados no meu PC podem ser visualizados na internet?

Quão bem protegido é o seu computador contra ataques online? Os hackers podem bisbilhotar seus dados e documentos?

Como detectar e remover malware de sites

Existem alguns sinais que indicam a presença de malware em um site. Vamos examinar esses sinais e também discutir como remover malware do site para garantir a segurança

Zero Trust Architecture e sua relevância na segurança cibernética

A nova tecnologia, conhecida como Zero Trust, está se tornando bastante popular entre as empresas modernas

Planos militares russos para substituir o Windows pelo Astra Linux

O exército russo parece estar no processo de substituir o sistema Windows pela distribuição Linux baseada no Debian Astra Linux

Problemas no Bloco de Notas do Windows pode abrir brechas para acesso remoto

O pesquisador do Google Project Zero descobre uma falha grave no aplicativo Notepad Windows da Microsoft.

Microsoft alerta: atualize o Windows XP e 7 para evitar novo WannaCry

Falha BlueKeep foi corrigida, mas 900 mil PCs ainda não instalaram atualização; bug não afeta computadores com Windows 10 e 8.1

Vulnerabilidade crítica em mais um plugin Wordpress

O plugin Convert Plus do WordPress tem uma vulnerabilidade que permite que um criminoso crie contas de administrador

Novo malware assume o controle de sistemas Linux

Pesquisadores de segurança descobriram uma nova linha de malware chamada HiddenWasp, que acreditam estar sendo usada em ataques direcionados para assumir o controle de sistemas Linux e abrir backdoors para hackers remotos

Deepfake: Inteligência artificial da Samsung transforma fotos em vídeos

Samsung quer transformar fotos e até pinturas em vídeos usando tecnologia polêmica que utiliza inteligência artificial para simular rostos e expressões

Microsoft revela sua visão para um sistema operacional moderno em que as atualizações são feitas de forma invisível em segundo plano

Ao destacar o novo conjunto de PCs com o Windows 10 anunciado na Computex, a Microsoft revelou sua visão de um sistema operacional moderno

Hackers infectam 50.000 servidores MS-SQL e PHPMyAdmin com malware de rootkit

Pesquisadores publicaram hoje um relatório detalhado de algumas ameaças que atacam servidores Windows MS-SQL e PHPMyAdmin

Protegendo sistemas legados em um mundo moderno

Os sistemas legados representam um desafio único para as organizações: eles são essenciais para os negócios, mas mais difíceis de manter e proteger adequadamente.

Quase 1 milhão de computadores ainda vulneráveis ao BlueKeep

Você ainda está esperando o que para impedir que algo ruim aconteça? Vá e corrija essa vulnerabilidade se estiver usando um dos sistemas operacionais mencionados

Você usa MySQL? Então cuidado com o GandCrab!

Hackers estão procurando por servidores MySQL para implantar o ransomware GandCrab

Processador da Intel alcança 5 GHz em todos os núcleos

Chip Intel Core i9-9900KS foi apresentado na Computex 2019 e atinge 5 GHz sem truques

Como proteger seus dados pessoais online

As informações que identificam você estão na rede para que qualquer um possa ver, mas saiba como mantê-las sob controle

Atualização do Windows 10 alerta usuários para conexões Wi-Fi inseguras

A última atualização do Windows 10 que a Microsoft lançou, sinaliza as redes Wi-Fi que usam os mecanismos de autenticação WEP (Wired Equivalent Privacy) e TKIP (Temporal Key Integrity Protocol) desatualizados e inseguros

Você pode mandar seu nome para Marte em uma sonda da NASA

A expectativa da agência espacial americana é fazer o pouso do rover em fevereiro de 2021. Saiba como colocar seu nome!

Senhas do Google armazenadas em formato de texto simples desde 2005

O Google admitiu que algumas das senhas de seus clientes corporativos foram erroneamente armazenadas em texto simples, em um problema de segurança que passou despercebido por 14 anos

Windows 10 May 2019 Update é lançado. Veja as novidades!

Microsoft libera Windows 10 May 2019 Update com tema claro, nova interface nas Configurações e mais; saiba o que muda

Aumenta o número de Ransomware direcionado, diz relatório

Os criminosos cibernéticos continuam a se tornar mais sofisticados, desenvolvendo métodos de ataque avançados, incluindo ransomware personalizado

Artigo: Atualizações de sistemas são como vacinas para seres humanos

As vacinas nos protegem de obter doenças ou, pelo menos, minimizar o efeito que elas têm sobre nós e é exatamente isso que fazem as atualizações de sistemas. Então, por que tantas pessoas relutam para fazer atualizações?

A Sony escolheu o acordo de nuvem da Microsoft após as contrato com a AWS ter acabado

Entre outras questões, a Sony e a Amazon não conseguiram chegar em um acordo em relação a preços.

WhatsApp lança medidas para evitar clonagem e roubo de conta

WhatsApp é clonado para roubar dinheiro ou obter informações confidenciais; saiba como ativar a verificação por duas etapas

Variante do malware Winnti encontrada no Linux

Uma quipe do Google Chronicle Security descobriu que uma versão para Linux do malware Winnti foi usada no hack de 2015 de uma empresa de jogos vietnamita

Sensor wearable promete prever período fértil das mulheres com 90% de precisão

Fino e discreto, é um rastreador que monitora sua frequência cardíaca, temperatura corporal e respiração

Brasil é o país com mais usuários atacados por phishing

O Brasil foi o país que teve a maior parcela dos usuários atacados por golpes de phishing no primeiro trimestre de 2019

Curiosidade: Você sabe quando o primeiro ataque cibernético aconteceu?

Os ataques cibernéticos são mais conhecidos por serem uma coisa da vida moderna, mas sua história vai além do esperado

As empresas precisam fazer mais para proteger os dados

O novo relatório da Kaspersky diz que as empresas estão procurando mais apoio do governo

Saiba quais são as melhores técnicas para proteger suas contas contra ataques hacker

Existe alguma coisa que uma pessoa comum possa realmente fazer para se proteger?

Hackers Injetam Scripts no plugin Live Chat do WordPress

Recomenda-se que os administradores de sites que usam o WP Live Chat Support para WordPress atualizem o plug-in para a versão mais recente com urgência

5G nos EUA atinge 1Gbps, mas é instável

O 5G finalmente atingiu a velocidade de 1Gbps, mas ainda apresenta algumas limitações.

Nossa longa luta para proteger o email corporativo

Os fundamentos do envio e recebimento de e-mails não mudaram fundamentalmente, na verdade, todos os pontos fracos dos sistemas de e-mail dos anos 70 ainda estão nos perseguindo hoje

EternalBlue continua crescendo desde o surto de WannaCryptor

São centenas de milhares de ataques envolvendo este tipo de exploração diariamente

Bug do Chrome faz com que a barra de endereços priorize histórico de pesquisas

Um bug nas versões atuais do Chrome 74, do Chrome 75 Beta e do Chrome 76 Nightly está fazendo com que as sugestões da barra de endereço priorizem suas palavras-chave de pesquisa nos sites que você mais visitou.

Relatório revela que TeamViewer foi violado por hackers chineses

A empresa de software alemã por trás do TeamViewer, um dos softwares mais populares do mundo que permite que os usuários acessem e compartilhem seus desktops remotamente, teria sido comprometida em 2016

Teste internacional mostra o impacto dos antivírus na velocidade dos computadores

A AV-Comparatives testou o impacto dos antivírus no desempenho dos computadores. Você vai se surpreender com os que não usam nenhum

Ex-funcionários ainda podem acessar arquivos das empresas onde trabalhavam

As empresas se arriscam cada vez mais a perder dados porque não restringem as ações de funcionários atuais e antigos

Microsoft detecta 5 bilhões de ameaças digitais em dispositivos por mês

A Microsoft oferece um novo instantâneo dos dados que alimentam seu Intelligence Security Graph

O Active Directory do Azure agora suporta senhas de 256 caracteres

A Microsoft anunciou que aumentou o limite de 16 caracteres para criação de senhas no Azure Active Directory para 256 caracteres

Tudo o que você precisa saber sobre vírus, trojans e softwares mal-intencionados

Ciberataques e malware são uma das maiores ameaças na internet. Aprenda sobre os diferentes tipos de malware e como evitar ser vítima de ataques.

Microsoft alerta bug extremamente grave no Windows

Empresa dá um passo incomum de distribuir atualizações para sistemas descontinuados como Windows Server 2003, XP e também para 7, Server 2008 e 2008 R2

10 maneiras como evitar ser vítima de golpes de phishing

Os golpes de phishing existem desde o início da Internet e não desaparecerão tão cedo. Felizmente, existem maneiras de você evitar ser vítima. Aqui estão 10 diretrizes básicas para se proteger

Cuidado com LockerGoga, um ransomware em formação

Infecções por ransomware geralmente podem ter diminuído, mas o ransomware LockerGoga e o caos que isso causou à produtora de metais norueguesa Norsk Hyrdo mostram que as empresas ainda não podem ignorar a ameaça

WhatsApp descobre ataque de vigilância direcionado

Hackers conseguiram instalar remotamente software de vigilância em telefones e outros dispositivos usando uma grande vulnerabilidade no aplicativo de mensagens WhatsApp, foi confirmado

Prepare-se para a próxima grande interface de usuário: carros conectados

Grandes questões de privacidade e segurança surgem à medida que carros e caminhões começam a acelerar uma coleta de dados pessoais ainda mais avançada do que a atualmente feita pelos nossos smartphones.

Kernel do Linux anterior à versão 5.0.8 é vulnerável à execução remota de código

As máquinas Linux que executam distribuições alimentadas por kernels anteriores à versão 5.0.8 são afetadas por uma vulnerabilidade

Google Chrome copia o novo design Microsoft Edge baseado no Chromium

O Microsoft Edge renasce como um navegador de Internet baseado no Chromium e uma das vantagens do navegador é que seu design inspira o navegador de Internet mais popular do mundo, o Google Chrome

Dois anos de aniversário do ataque de WannaCry que atingiu 150 países

Afetando mais de 200.000 computadores, o ataque de atingiu sistemas de TI em 150 países ao redor do mundo

Vantagens e desvantagens da VPN

Conheça as vantagens e as desvantagens no uso de VPN

Três maneiras de garantir que um site seja seguro e privado

O cadeado verde na barra de endereços não é suficiente para garantir que um site é realmente seguro.

Rio de Janeiro identificou 8 mil pessoas com reconhecimento facial no Carnaval

O número foi atingido com uma base de 3 milhões de pessoas que passaram pelo Rio de Janeiro e levou a 10 prisões

USB biométrico que promete ser inhackeavel tem graves falhas de segurança

Uma simples análise do Wireshark foi suficiente para subverter o gadget, que usa a identificação da íris para proteger a unidade.

Tipos de backup e cinco erros que você deve evitar

Quais são os principais tipos de operações de backup e como você pode evitar o sentimento de afundamento que vem com a percepção de que você pode não receber seus dados de volta?

Mais de 900 milhões de computadores no mundo utilizam o Windows 10

Durante evento da Microsoft, a empresa revelou um número impressionante. Mais de 900 milhões de computadores no mundo utilizam o Windows 10

Ataques de Ransonware tem se intensificado nessa semana. Não caia neste gole de extorsão!

Empresas e usuários tem sido alvos extorsão por hackers que ameaçam ataque com ransomware WannaCry e DDoS caso não paguem com bitcoins. Veja como se proteger.

Consultor da F-Secure descobre graves falhas de software no IBM API Connect

Os invasores capazes de explorar com êxito as duas vulnerabilidades podem obter privilégios de nível de raiz para seus destinos e executar comandos não autorizados

Novo Edge terá emulador do Internet Explorer dentro do navegador

Veja algumas novidades sobre o novo navegador Edge, que será baseado no Chromium (a mesma base de código aberto que é usada no Chrome)

Dez principais vazamentos de dados dos últimos anos

Conforme o mundo se torna mais interconectado e o estado de vigilância cresce, fica claro que muitos dados pessoais sobre nós - nossas atividades, saúde, finanças, realmente tudo - estão sendo coletados sobre nós

É verdade que o sinal do Wi-Fi pode causar câncer?

Temos visto o surgimento de um novo debate entre aqueles que desconfiam das inovações tecnológicas, o de que a prolongada exposição ao sinal emitido pelos roteadores Wi-Fi pode causar câncer, será verdade?

Adolescente de 13 anos leva apenas 10 minutos para hackear drone

Reuben Paul, de 13 anos, conseguiu hackear um drone em 10 minutos. O objetivo era expor as falhas de segurança nos milhões de gadgets IoT

Inteligência Artificial representa risco à segurança cibernética?

Com AI, quem está verdadeiramente no controle? É possível que hackers e partes inescrupulosas aproveitem para criar mais confusão e problemas para o resto de nós?

Falhas de software pré-instaladas expõem a maioria dos computadores da Dell a redes de hackers remotas

Se você usa um computador Dell, tenha cuidado, os hackers podem comprometer seu sistema remotamente.

Os riscos de BYOD crescem à medida que metade das empresas falha nas políticas

Usar dispositivos pessoais no local de trabalho tem se tornado comum, mas metade das organizações estão se expondo a riscos extras desnecessários por não implementar uma política clara de uso

Vazamento do código-fonte do Carbanak: o que acontecerá agora?

Recentemente, o Carbanak voltou ao noticiário, pois especialistas em segurança encontraram o código-fonte desse famoso malware no portal VirusTotal

O que é segurança de DNS? Por que isso é importante?

Garantir a segurança do protocolo DNS é algo que as equpes de segurança tendem a ficar um pouco indiferentes. Veja a importância de ter um serviço de DNS seguro.

O Japão está desenvolvendo um vírus de computador para combater ciberataques

De acordo com um relatório do Japan Times , o Ministério da Defesa do Japão está considerando criar "seu primeiro vírus de computador como medida de defesa contra ataques cibernéticos".

Navegadores Web mais usados neste ano

Foi um bom mês para o navegador Firefox da Mozilla, que está em seu nível mais alto de uso em um ano, e para o combo Microsoft IE & Edge. A utilização pelos usuários dos dois navegadores saltou 1,4 pontos

Atualize seu roteador e evite cair em sites de phishing

De maneira geral, um roteador pode ser hackeado de duas formas. Veja como proteger sua rede de ameaças.

Hackers brasileiros atacam site do Cartoon Network

Internautas do mundo inteiro que acessaram os sites do Cartoon Network foram surpreendidos por memes árabes e vídeos de música brasileira e até de um stripper brasileiro.

Rússia aprova lei que isola país do restante da internet

Lei obriga provedores a filtrarem tráfego de internet de servidores em outros países

Tentativas de invasão mais comuns em dispositivos de borda

Como os dispositivos de borda continuam a ser alvo de ataques maliciosos, especialistas em segurança descobriram um aumento nas tentativas de força bruta.

Desenvolvedor revela phishing exploit no Chrome

O desenvolvedor James Fisher divulgou um novo método de phishing no Chrome for mobile no Android, no qual o navegador oculta a barra de URL.

Dados financeiros da Oracle, Airbus, Toshiba e Volkswagen vazaram após ataque cibernético

Os agentes de ameaças roubaram dados financeiros de uma empresa que fornece infraestrutura de internet para dezenas das maiores empresas do mundo, incluindo Oracle, Airbus, Toshiba e Volkswagen.

Como identificar e proteger-se contra mensagens de texto fraudulentas

Saiba como identificar o smishing, uma técnica usada para roubar dinheiro ou identidades através de mensagens de texto

Últimos patches da Microsoft causa problemas em alguns Antivirus

McAfee, Sophos e Avast estão entre as suítes de software antivírus impactadas.

Backdoors encontrados em equipamentos Vodafone fornecidos pela Huawei

A Huawei está enfrentando mais um problema, desta vez após documentos de segurança terem apontado que a empresa chinesa forneceu à operadora, hardware com problemas de segurança.

8 melhores formas de proteger seu computador do começo ao fim

A segurança do computador continua sendo uma área crítica que continua a iludir a imaginação do público. Saiba como manter seu computador seguro com essas 8 dicas

Gênesis: O novo mercado de cybercrime da Dark Web

Um novo mercado de cibercrime surgiu na teia escura e é diferente de tudo visto antes. Apelidado de Genesis, atualmente está vendendo as pegadas digitais de mais de 60.000 usuários.

Baterias de estado sólido podem estar prestes a revolucionar os smartphones

1 carga = 10 anos é o que promete uma pesquisa de uma equipe do departamento de engenharia da Universidade de Columbia, nos EUA

Brasil está se preparando para receber rede 5G no próximo ano

O desenvolvimento da rede 5G deve ser facilmente implementado no Brasil em breve, segundo o estudo "Temas em Regulamentação das Telecomunicações do Brasil"

SpaceX recebe sinal verde para enviar constelação de satélites que fornecerão acesso à internet

A FCC (Federal Communications Commission), órgão de telecomunicações dos EUA equivalente à Anatel, aprovou os planos da SpaceX de colocar uma frota de satélites transmissores de internet, chamada de Starlink, em “uma órbita menor do que era originalmente planejado”.

Exposição questiona o desenvolvimento da Inteligência Artificial

Será que um dia as máquinas serão inteligentes como os humanos? Robôs terão consciência? Questionamentos estão sendo levantados em uma exposição feita pelo Itaú Cultural

É necessário um antivírus para o seu telefone?

Você deveria instalar apps de antivírus no seu smartphone? Ou as ferramentas nativas são o suficiente para tornar seu dispositivo seguro?

Apple: proibimos aplicativos de controle para pais por motivos de segurança

A empresa alegou que a razão para a controversa decisão de retirar aplicativos rivais de controle parental de sua App Store foi tomada devido a preocupações com privacidade e segurança.

Portugal é o mais novo país a criar sua própria agência espacial nacional

O país que colonizou o Brasil e nos deu como herança o idioma português acaba de se tornar a mais recente nação a criar uma agência espacial nacional.

Há vinte anos o mouse da Microsoft revolucionava a informática

Duas décadas atrás a Microsoft subiu ao palco da COMDEX Expo e apresentou uma pequena mudança em um de seus equipamentos que iria mudar para sempre a história da informática. Foi nesse dia que conhecemos o primeiro mouse a laser, o IntelliMouse Explorer.

Dez dicas para melhorar sua privacidade online

A lista de aborrecimentos digitais não tem fim. Porém, nem tudo está perdido: você tem sim controle sobre os seus dados. Vamos mostrar como melhorar sua privacidade online.

Desordem digital pode colocar seu negócio em risco

Na maioria das vezes permitimos que a desordem digital se espalhe por nossos computadores, recursos de rede e, até mesmo, serviços em nuvem, colocando em risco o negócio

Comissão de Proteção de Dados investiga Facebook

A DPC iniciou uma investigação para determinar se a empresa havia agido em conformidade com o Regulamento Geral de Proteção de Dados (GDPR)

Novo Malware explora antigas macros do Microsoft Excel

Hackers estão usando novas técnicas para se aproveitar de um recurso com mais de 25 anos, as macros.

Teste internacional enfrenta o mito de que smartphones não precisam de antivírus

Nova bateria de testes de 19 antivírus para Android mostra fragilidade da segurança da loja oficial Google Play.

Dispositivos USB usados como vetor de ataque

Dispositivos USB são a principal fonte de malware para sistemas de controle industrial. A maioria das pessoas envolvidas de alguma maneira com segurança já ouviram os contos clássicos sobre pendrives. Saiba como esses dispositivos chegam até a empresa.

Mais de 23 milhões de contas violadas usaram 123456 como senha

A notória sequência de seis dígitos continua reinando suprema entre as senhas mais hackeadas

Sobrevivência do mais apto: leve a segurança ao limite

Adaptação é frequentemente a chave para o sucesso. A implantação da segurança na borda permite que você acompanhe esse ecossistema digital complexo e em constante mudança e nós podemos ajudá-lo!

Nova atualização do Windows 10 causa problemas de incompatibilidade

A Microsoft já está trabalhando em melhorias, mas grandes novidades só chegam em maio

Microsoft revela violação que afeta usuários de Webmail

Adaptação é frequentemente a chave para o sucesso. A implantação da segurança na borda permite que você acompanhe esse ecossistema digital complexo e em constante mudança e nós podemos ajudá-lo!

Como podemos ajudá-lo a ficar protegido contra Cryptolocker e outros tipos de ransomware

Um dos maiores desafios de segurança de TI nas empresas nos últimos anos tem sido a proliferação do vírus chamado ransomware. Veja neste artigo como se proteger.

As mensagens de atualização do Windows 7 começaram a aparecer

A Microsoft começou a empurrar os usuários do Windows 7 para migrar para o Windows 10 antes que o suporte termine para o sistema operacional mais antigo em janeiro de 2020.

A Apple está mais próxima da revisão de código superficial para todos os aplicativos do Mac

Em uma mensagem aos desenvolvedores, a empresa disse que em breve exigirá que todos os aplicativos macOS passem por pelo menos uma revisão superficial antes que possam ser baixados e executados pelos usuários.

:format(webp)/cdn.vox-cdn.com/uploads/chorus_image/image/63683961/25557986627_f3cc243afb_o.0.jpg)

(16) 3706-9795

(16) 3706-9795