O especialista em segurança Dominik Penner, também conhecido como “@zer0pwn”, divulgou no Twitter uma vulnerabilidade sem correção KDE.

“O KDE Frameworks é uma coleção de bibliotecas e frameworks de software do KDE prontamente disponíveis para qualquer software ou aplicativos baseados em Qt em múltiplos sistemas operacionais.”

O KDE Frameworks é atualmente adotado por várias distribuições Linux, incluindo Kubuntu, OpenMandriva, openSUSEe OpenMandriva.

A vulnerabilidade afeta o pacote 5.60.0 do KDE Frameworks e, antes, é causada pela maneira como a classe KDesktopFile lida com os arquivos .desktop ou .directory.

KDE 4/5 KDesktopFile (.desktop) Command Injection.

— Dominik (@zer0pwn) 5 de agosto de 2019

Fits in a tweet.

[Desktop Entry]

Icon[$e]=$(echo${IFS}0>~/Desktop/zero.lol&)https://t.co/Iy3UPrSuhE#redteam #0day #security #bugbounty #bugbountytip #bugbountytips #kde #rce #zerodotlol #zerolol pic.twitter.com/QRtX9Kwd1w

“O KDE 4/5 é vulnerável a uma injeção de comando na classe KDesktopFile. Quando um arquivo .desktop ou .directory é instanciado, ele avalia de forma não segura variáveis ??de ambiente e expansões de shell usando o KConfigPrivate::expandString() através da função KConfigGroup::readEntry()” segundo um post publicado pelo especialista.

A vulnerabilidade pode ser explorada por invasores usando os arquivos .desktop e .directory que permitem a execução de códigos maliciosos no computador da vítima.

O especialista explicou que navegar por uma pasta com o visualizador de arquivos do KDE, que contém onde esses arquivos armazenados, causará a execução do código malicioso no arquivo através dos .desktop ou .directory.

“Quando combinamos este "recurso" com o modo como o KDE manipula esses arquivos, podemos forçar o arquivo a avaliar algumas das entradas dentro da tag [Desktop Entry]”.. “Algumas das entradas nesta tag incluem“ Icon ”,“ Name ”, etc. A exploração depende da entrada que é lida pelo KConfigGroup::readEntry() função. ”

A falha pode ser usada por invasores para descartar comandos shell dentro das entradas padrão "Icon" encontradas nos arquivos .desktop e .directory

“Por exemplo, se fôssemos navegar até o arquivo malicioso em nosso gerenciador de arquivos (dolphin), a entrada do Icon seria chamada para exibir o ícone. Como sabemos disso, podemos usar um comando shell no lugar da entrada Icon, que por sua vez executará nosso comando sempre que o arquivo for visualizado. Teoricamente, se pudermos controlar as entradas de configuração e acionar sua leitura, podemos obter injeção de comando / RCE.” explicou Penner

Abaixo um vídeo compartilhado por Penner e publicado pela ZDNet:

Penner não relatou a falha para a equipe do KDE porque ele queria liberar uma falha de dia zero antes da Defcon.

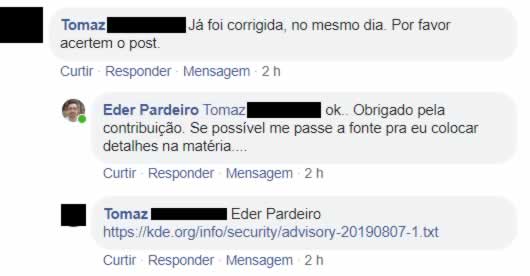

Um leitor entrou em contato através dos comentários informando que o problema já foi corrigido, vale ficar atento e baixar as atualizações para neutralizar a falha de segurança.

Veja o link informado no comentário: https://kde.org/info/security/advisory-20190807-1.txt

O que você achou da matéria? Tem mais informações para compartilhar conosco? Clique aqui e faça seu comentário.