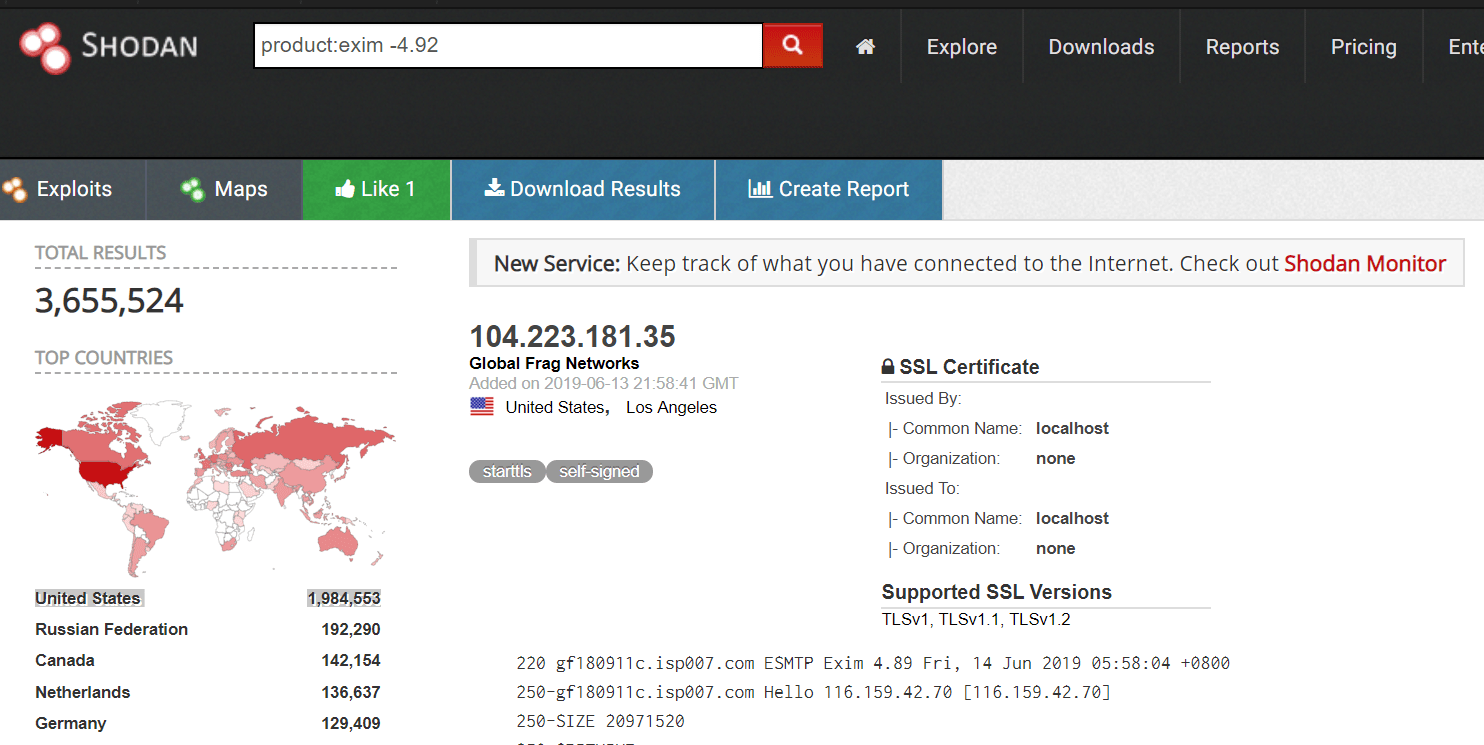

Conforme falamos na semana passada, 3,5 milhões de servidores linux que utilizam Exim estão vulneráveis à essa ameaça. Os agentes mal-intencionados continuam a segmentar serviços em nuvem na tentativa de abusar deles para vários fins maliciosos, como armazenamento de malware ou implementação de servidores de comando e controle.

Microsoft Azure não está imune, recentemente especialistas relataram vários ataques que alavancaram a plataforma para hospedar modelos de phishing e phishing de suporte técnico.

Pesquisadores já alertaram sobre a presença de alguns malwares na plataforma Microsoft Azure.

interesting MS-hosted mal f/b @malwrhunterteam

— JTHL (@JayTHL) 11 de maio de 2019

systemservicex.azurewebsites[.]net/Files/prenter.exe

>

systemservicex.azurewebsites[.]net/data.asmx

in a SOAP-format set of messages.

u/a Mozilla/4.0 (compatible; MSIE 6.0; MS Web Services Client Protocol 2.0.50727.5485)@JAMESWT_MHT pic.twitter.com/rV0wzpulgW

No final da semana passada, a Microsoft alertou sobre um novo worm do Linux, espalhando-se por servidores Exim, que já comprometia algumas instalações do Azure.

Recentemente, especialistas em segurança relataram ataques contínuos direcionados a milhões de servidores de e-mail executando versões vulneráveis ??do agente de transferência de e-mail (MTA) do Exim. Diferentes grupos de hackers estão explorando a falha CVE-2019-10149 para assumi-los.

A vulnerabilidade crítica afeta as versões 4.87 a 4.91 do software do agente de transferência de e-mail (MTA) do Exim. A falha pode ser explorada por invasores remotos não autenticados para executar comandos arbitrários em servidores de correio para algumas configurações de servidor não padrão.

A edição CVE-2019-10149 reside na função deliver_message () em /src/deliver.c e é causada pela validação inadequada de endereços de destinatários. A falha pode levar à execução remota de código com privilégios de root no servidor de e-mail, infelizmente, a vulnerabilidade é facilmente explorável por um invasor local e remoto em certas configurações não-padrão

A falha CVE-2019-10149 foi endereçada à equipe de desenvolvimento do Exim com o lançamento da versão 4.92 em fevereiro, mas um grande número de sistemas operacionais ainda são afetados pela falha.

"O CVE-2019-10149, descoberto em 5 de junho, agora está sendo usado como a vulnerabilidade de uma campanha generalizada para atacar servidores exim e se propagar pela Internet", diz um post de blog publicado pela Cybereason.

“Estamos cientes de uma onda inicial de ataques, conforme descrito por Freddie Leeman em 9 de junho de 2019. O primeiro grupo de hackers começou a empurrar exploits de um servidor C2 localizado na web clara. Uma segunda rodada de ataques por um atacante diferente está sendo analisada pela equipe Nocturnus.”

Os invasores estão varrendo a Internet em busca de servidores de e-mail vulneráveis ??e quando forem comprometidos, o script inicialmente implantado baixará um segundo script projetado para verificar se o OpenSSH está instalado na máquina comprometida.

Caso o OpenSSH não esteja presente, ele será instalado e iniciado para obter logins raiz via SSH usando uma chave RSA privada / pública para autenticação.

A Microsoft detectou agora um worm Linux que aproveita a falha acima em servidores de e-mail Linux Exim vulneráveis ??em um cryptojacking campanha.

“Esta semana, a MSRC confirmou a presença de um worm ativo do Linux, aproveitando uma vulnerabilidade crítica de Execução Remota de Código (RCE), CVE-2019-10149, em servidores de e-mail Linux Exim executando a versão 4.87 a 4.91 do Exim.?Os clientes do Azure que executam VMs com o Exim 4.92 não são afetados por essa vulnerabilidade.” Lê o comunicado publicado pela Microsoft.

A Microsoft apontou que o Azure já implementou controles para limitar a disseminação desse worm do Linux, mas avisa os clientes sobre o uso de software atualizado para evitar a infecção.

“Os clientes que usam máquinas virtuais do Azure (VMs) são responsáveis ??por atualizar os sistemas operacionais em execução em suas VMs.” Continua o aviso. “em>Como esta vulnerabilidade está sendo ativamente explorada pela atividade do worm, o MSRC recomenda que os clientes observem as melhores práticas e padrões de segurança do Azure e que corrigam ou restrinjam o acesso à rede para VMs que executam as versões afetadas do Exim.”